글로벌 사이버 보안 기업 카스퍼스키(지사장 이효은)가 카스퍼스키 DFI(Digital Footprint Intelligence) 팀이 발표한 새로운 보고서를 통해 아태 지역 내 게이밍 관련 사이버 위협이 증가하고 있다고 13일 밝혔다.

보고서 따르면, 2024년에 1천 100만 개의 개의 게임 계정 자격 증명이 유출됐고, 인포스틸러 멀웨어로 인해 570만 개의 스팀(Steam)계정이 해킹 당했다. 이 악명 높은 유형의 악성 소프트웨어는 에픽 게임즈 스토어(Epic Games Store), 배틀넷(Battle.net), 유비소프트 커넥트(Ubisoft Connect), GOG, EA 앱 등 다른 글로벌 게임 플랫폼과 관련된 620만 개의 계정 유출로도 이어졌다.

아태지역 게임 계정 대규모 유출

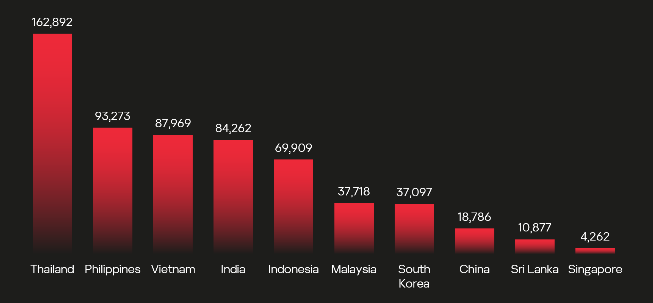

멀웨어 로그 파일 데이터 기반으로 아시아 태평양 국가와 관련된 유출된 스팀 인증 정보를 분석한 결과, 유출 건수 상위 3개국은 ▲태국 ▲필리핀 ▲베트남이었다. 태국에서 약 16만 3000개의 인증 정보가 유출된데 이어, 필리핀에서 9만 3000개의 로그인-비밀번호 조합이, 베트남에서 약 8만 8000건이 유출됐다.

반면, 중국, 스리랑카, 싱가포르와 관련된 계정은 각각 약 1만 9000개, 1만 1000개, 4000개의 인증정보가 유출돼 가장 낮은 수치를 기록했다.

아태 지역은 글로벌 게임 시장의 진원지로 확고히 자리매김하고 있다. 전 세계 게이머의 절반 이상이 아태지역에 거주하고 있으며, 중국, 인도, 일본, 한국 및 신흥 동남아시아 국가들이 이러한 우위에 기여하고 있다. 아태지역의 빠른 디지털 도입, 광범위한 모바일 보급률, 젊은 층을 중심으로 한 수요 덕분에 캐주얼 게임과 경쟁 게임 부문 모두에서 기하급수적인 성장이 이루어지고 있다.

아태지역의 게임 생태계는 18억 명에 가까운 플레이어를 보유하고 있고 그 수가 계속 증가하고 있어 규모 면에서 가장 클 뿐만 아니라 글로벌 게임 트렌드와 행동을 형성하는 데 가장 큰 영향력을 행사한다. 따라서 아태지역이 데이터 탈취형 사이버 위협의 온상으로 빠르게 부상하고 있다는 점은 그리 놀라운 일이 아니다.

게임 정보 탈취가 기업에 미치는 영향

한국은 글로벌 게임 산업의 핵심 허브로, 게임 산업의 성장과 함께 사이버 위협의 진화도 함께 경험하고 있다. 정보를 훔치는 멀웨어는 인기 있는 게임 플러그인이나 도구로 위장해 개인용과 업무용 기기를 혼용해 사용하는 직원들의 습관을 악용함으로써 기업 네트워크에 침투한다.

대다수의 기업들이 스스로를 게임 생태계의 일부라고 생각하지 않을 수 있지만, 직원들이 회사 이메일 주소를 사용해 엔터테인먼트 플랫폼에 등록하는 것 등을 고려하면 여전히 위험에 노출될 수 있다. 계정이 유출된 넷플릭스, 로블록스, 디스코드 사용자 중 7%가 회사 이메일 주소를 사용해 해당 플랫폼에 등록한 것으로 나타났다.

직원들이 게임을 포함한 개인 서비스에 등록할 때 회사 이메일을 사용할 수 있다는 사실은 사이버 보안 위험을 초래한다. 인포스틸러 유출로 인해 회사 이메일이 노출되면 잠재적으로 더 광범위한 기업 위협에 노출될 수 있다.

예를 들어 공격자가 해당 직원에게 접근해 회사 디바이스에 멀웨어를 설치하도록 유인하거나 비밀번호를 무차별 대입할 수 있다. 비밀번호가 ‘Word2025!’와 같이 예측 가능한 패턴을 사용하는 경우 1시간 이내에 해독이 가능하다. 또한 공격자가 직원 계정으로 회사 외의 다양한 시스템에 액세스해 중요한 데이터를 검색하고 회사 리소스에 액세스할 수도 있다.

인포스틸러는 크랙 게임, 치트 소프트웨어 또는 비공식 모드로 위장한 경우가 많다. 모든 종류의 민감한 정보를 훔치려는 위협 행위자들이 사용하는 방식이다. 주요 표적은 계정 비밀번호, 암호화폐 지갑 자격 증명, 신용카드 정보, 브라우저 쿠키이다. 일단 유출된 데이터는 다크넷 플랫폼에서 거래되거나 무료로 제공되며, 다른 사이버 범죄자들이 추가 공격에 사용할 수 있다.

인포스틸러가 가할 수 있는 피해 외에도, 이 악성 패키지는, 개인과 업무 관련 활동이 동일한 디바이스에서 공존하는 경우가 많은 아태지역에서 흔히 볼 수 있는 하이브리드 및 BYOD(Bring-Your-Own-Device) 환경에서 특히 위험하다.

인포스틸러에 대한 방어 체계를 구축하는 방법

개인이 인포스틸러를 통한 데이터 유출을 경험한 경우, 즉시 다음 단계를 수행해야 한다.

먼저, 모든 디바이스에서 전체 보안 검사를 실행해 탐지된 멀웨어를 제거한다. 두 번째 단계는 유출된 계정 비밀번호를 변경하는 것이다. 인포스틸러의 영향을 받은 계정과 관련된 의심스러운 활동이 있는지 모니터링하는 것이 권장된다.

기업에서는 다크 웹 마켓을 사전에 모니터링해 고객이나 직원에게 위험을 초래하기 전에 침해된 계정을 탐지해야 한다.

카스퍼스키 DFI 분석가 폴리나 트레티아크는 “사이버 범죄자들은 최초 침해가 발생한 후 수개월, 심지어 수년이 지난 후에 탈취한 로그 파일을 공개하는 경우가 많다. 몇 년 전에 도난당한 인증 정보도 다크 웹 포럼에서 다시 등장하여 유출된 정보 풀이 늘어나는 데 기여할 수 있다. 그 결과, 유출된 게임 계정의 수는 당장 눈에 보이는 것보다 훨씬 더 많을 가능성이 높다.”라고 말했다.

이어 “인포스틸러의 위협이 항상 즉각적이거나 명백한 것은 아니라는 점에 주목해야 한다. 공격을 받았다고 의심되는 경우, 가장 먼저 보안 검사를 실행하고 멀웨어를 삭제하는 것이 우선이다. 비밀번호를 정기적으로 업데이트하고 여러 플랫폼에서 비밀번호를 재사용하지 않는 것이 개인의 위험을 줄이는 데 도움이 될 수 있다.”라고 말했다.

관련기사

- 정보탈취 악성코드 국제 소탕 작전 ‘오퍼레이션 시큐어’ 가동

- 의료·보험 고가치 산업 정조준 랜섬웨어 ‘건라’...국내 기관까지 공격

- 암호화폐 노린 앱스토어 악성코드...iOS·안드로이드 감염, 사진 훔치는 新스파이 등장

- 이더리움 수수료 환불 사기 확산...지갑 연결 프로토콜 악용한 피싱 주의 필요

- 챗GPT 사칭한 사이버 위협 115% 폭증

- 산업시설 사이버 위협 대응 역량 강화 시급

- Z세대 표적 삼은 위장 악성 게임 파일 1900만 건...계정 탈취·다크웹 거래까지

- "산업용 OT, 해킹 한 번에 500만 달러 증발… 보안 공백이 치명타 된다"

- 260만 건 돌파한 국내 웹 사이버 공격, 방심은 금물

- 정부·외교·군사 기밀 노린다...아태지역 전방위 확산되는 APT 공격

- 양자컴퓨팅 보안 위협 현실화...암호 해독·블록체인 무력화 대비 필요

- 불확실성 시대의 기업 자산관리 EAM 전략...AI·ML·디지털 트윈 결합해 유지보수·인력 문제 혁신

- 중소기업 사이버 위협 급증, 다크웹·소셜 미디어 모니터링이 해답

- 러시아 랜섬웨어 ‘올드그렘린’ 재개...수천억 피해 현실화

- IT·OT 보안 공백 메우는 스마트 SOC 필요성 부상

- 로컬 위협 급증...USB 통한 감염 36%↑, 내부 보안 관리 ‘경고등’

- 대기업 대규모 인증 정보 유출 사건...‘인포스틸러·취약한 비밀번호’가 주요 원인