공식 앱스토어조차 더 이상 안전지대가 아니다. 최근 암호화폐를 노린 악성코드가 정상 앱으로 위장해 iOS와 안드로이드에 모두 침투하고 있으며, 감염된 기기에서 사진과 기기 정보를 훔쳐가는 사례가 잇따르고 있다. 사용자 부주의와 보안 사각지대를 파고드는 교묘한 수법이 사이버 보안 위협을 한층 심화시키고 있다.

글로벌 사이버 보안 리더 카스퍼스키(kaspersky, 지사장 이효은)가 iOS와 안드로이드 스마트폰을 노리는 새로운 트로이 스파이 ‘스파크키티’를 발견했다고 18일 밝혔다.

이 악성코드는 감염된 스마트폰에서 사진과 기기 정보를 공격자에게 전송한다. 해당 악성코드는 암호화폐, 도박 관련 앱 및 트로이화된 틱톡 앱에 삽입됐으며, 앱스토어, 구글플레이 및 사기 웹사이트를 통해 유포됐다. 카스퍼스키 분석가들은 이 공격의 목적이 동남아시아 및 중국 거주자의 암호화폐 자산 탈취라고 분석하고 있다.

이번 새로운 악성코드 캠페인은 이전에 발견된 애플 앱스토어 보안을 우회해 스크린샷을 탈취하는 악성코드 ‘스파크캣(SparkCat)’과 연결된 것으로 보인다. 스파크캣은 iOS에서 최초로 발견된 악성코드 중 하나로, 광학 문자 인식(OCR) 모듈이 내장되어 있어, 이미지 갤러리를 스캔하고 암호화폐 지갑 복구 문구나 비밀번호가 포함된 스크린샷을 탈취했다.

카스퍼스키 분석가가 스파크캣을 발견했고, 그 이후 1년도 안 되어 앱 스토어에서 트로이 목마형 정보 탈취 악성코드인 스파크키티를 발견했다.

iOS 및 안드로이드

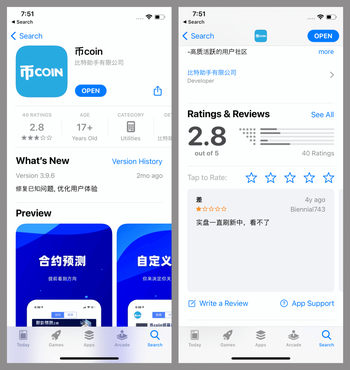

앱스토어에서는 스파크키티가 암호화폐 관련 앱인 ‘币coin’으로 위장했다. 또한 공식 아이폰 앱스토어를 모방한 피싱 페이지에서는 악성코드가 틱톡 및 도박 앱으로 위장돼 배포됐다.

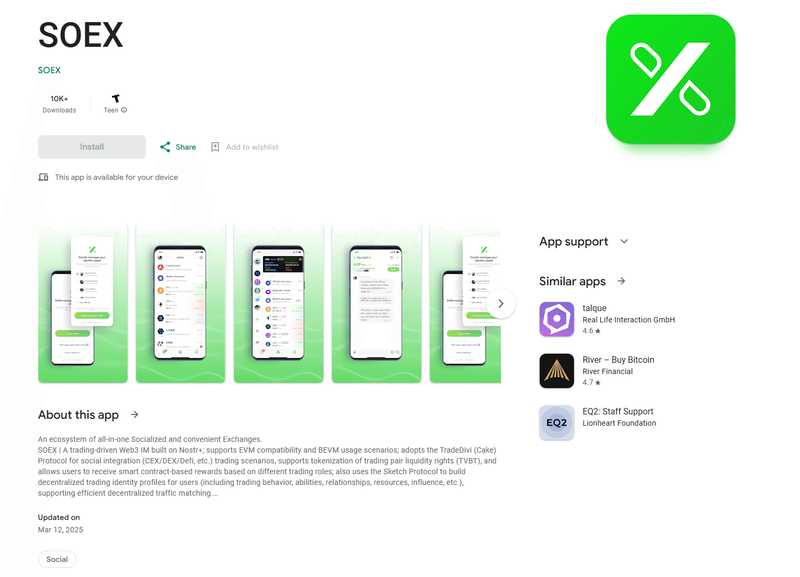

공격자들은 제3자 웹사이트와 구글 플레이 양쪽 모두에서 사용자를 노렸으며, 다양한 암호화폐 서비스로 위장해 악성코드를 배포했다. 예를 들어, 암호화폐 거래 기능을 포함한 메신저 앱 ‘SOEX’는 공식 구글 플레이에서 1만 회 이상 다운로드 됐다.

카스퍼스키 전문가들은 해당 악성코드 캠페인과 관련된 것으로 보이는 감염된 앱의 APK 파일도 확인했으며, 이는 공식 스토어를 우회해 안드로이드 기기에 직접 설치가 가능하다. 이 APK들은 대부분 암호화폐 투자 프로젝트로 포장돼 있으며, 유튜브 등 SNS를 통해 홍보된 웹사이트에서 다운로드가 가능했다.

스파크키티 악성코드 대응 수칙

카스퍼스키는 스파크키티 악성코드의 피해자가 되지 않도록 다음과 같은 보안 수칙을 권장하고 있다.

감염된 앱을 설치한 경우, 해당 앱을 즉시 삭제하고, 악성 기능이 제거된 업데이트가 제공되기 전까지 사용하지 말아야 한다. 암호화폐 지갑 복구 문구 등 민감한 정보가 담긴 스크린샷은 갤러리에 저장하지 말아야 한다. 비밀번호는 카스퍼스키 패스워드 매니저(Kaspersky Password Manager)와 같은 전문 암호 관리자 앱에 저장해야 한다.

카스퍼스키 프리미엄(Kaspersky Premium과) 같은 신뢰할 수 있는 보안 소프트웨어를 사용하면 악성코드 감염을 예방할 수 있다. 특히, 애플 운영체제의 구조적 특성상, 카스퍼스키의 iOS용 솔루션은 공격자의 명령 서버로 데이터가 전송되려 할 때 경고를 표시하고, 전송을 차단한다. 앱이 사진 앨범 접근 권한을 요청할 경우, 해당 앱이 정말 그 권한이 필요한지 잘 확인해야 한다.

카스퍼스키의 세르게이 푸잔 악성코드 분석가는 “이번 트로이 유포 벡터 중 하나는 피해자의 아이폰을 감염시키기 위한 가짜 웹사이트였다. iOS에는 앱 스토어 외부에서 프로그램을 설치할 수 있는 몇 가지 합법적인 경로가 존재한다. 이 악성 캠페인에서는 공격자들이 그중 하나인 기업용 앱 배포를 위한 특수 개발자 도구를 활용했다. 감염된 틱톡 버전에서는 사용자가 로그인할 때 스마트폰 갤러리에서 사진을 훔치는 것 외에도, 사용자의 프로필 창에 가짜 쇼핑몰 링크를 삽입했다. 이 쇼핑몰은 암호화폐로만 결제를 받기 때문에 더욱 의심스러운 점이 많다.”라고 말했다.

카스퍼스키 드미트리 칼리닌 악성코드 전문가는 “이 앱들은 설치 후, 설명대로 기능하는 것처럼 보였다. 하지만 동시에 스마트폰 갤러리에서 사진이 공격자에게 전송됐다. 사이버 공격자는 이후 이미지 속에서 암호화폐 지갑 복구 문구 등 민감한 데이터를 추출하려 시도할 수 있다. 또한, 공격자가 디지털 자산에 관심을 두고 있다는 간접적인 정황이 있다. 감염된 앱 대부분이 암호화폐와 관련이 있었고, 트로이화된 틱톡 앱 역시 암호화폐로만 결제되는 내장 쇼핑몰을 탑재하고 있었다.”라고 말했다.

관련기사

- 이더리움 수수료 환불 사기 확산...지갑 연결 프로토콜 악용한 피싱 주의 필요

- 챗GPT 사칭한 사이버 위협 115% 폭증

- 산업시설 사이버 위협 대응 역량 강화 시급

- Z세대 표적 삼은 위장 악성 게임 파일 1900만 건...계정 탈취·다크웹 거래까지

- "산업용 OT, 해킹 한 번에 500만 달러 증발… 보안 공백이 치명타 된다"

- 모바일 뱅킹 악성코드 자누비스, APK 위장 통한 자격 증명 탈취

- 오픈소스 공급망 노리는 공격 50% 급증

- 글로벌 OT 사이버 보안 위협 증가...생체인식·스마트빌딩에 악성코드 집중

- 의료·보험 고가치 산업 정조준 랜섬웨어 ‘건라’...국내 기관까지 공격

- 가짜 데이팅 앱 , 악성앱 250개이상·피싱 도메인 80개로 개인정보 탈취...모바일 맬웨어 위협 확산

- 2분기에 깜빡 속은 피싱 문자들

- 아태지역 게이밍 사이버 위협 급증...스팀·에픽게임즈 등 1100만 계정 유출

- 보안 앱 가장한 스파이웨어 ‘루나스파이’, 안드로이드 기기 3천건 이상 공격 탐지

- 260만 건 돌파한 국내 웹 사이버 공격, 방심은 금물

- MCP 통합 OCR 서버, 단일 프롬프트로 파일 처리·분류·추출 향상

- 실전형 사이버보안 인재 양성, 글로벌 CTF 대회로 역량 검증

- 암호화폐 노리는 AI 딥페이크...합성 사기 700% 급증