구인구직 사이트와 유사한 악성 URL을 이용해 악성파일을 유포하는 공격은 21년 상반기 최초로 발견되었으나, 최근 그 공격 빈도와 피해 규모가 증가하고 있다. 또한 다운로드 되는 악성코드가 카카오톡 PC 버전의 ID정보 탈취 등 악성 페이로드의 명령 제어 기능도 지속적으로 추가되고 있어 사용자들의 각별한 주의가 필요하다.

통합 보안 기업 이스트시큐리티(대표 정진일)는 16일, 국내 구인구직 사이트와 유사한 도메인을 이용한 악성코드 공격이 포착되었다며 각별한 주의를 당부했다.

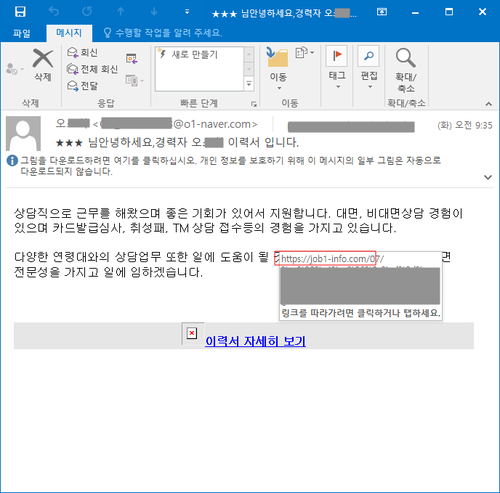

이번 공격은 기존에 공개된 다수의 공격들과 유사하게 입사지원서 이메일을 위장한 피싱 메일을 통해 진행되었다. 특히 이메일 내 첨부된 악성 링크의 도메인 주소 ‘job1-info[.]com’ 이 활용되었으며, 구인구직 사이트 '잡인포'의 도메인 주소를 모방했다.

공격에 사용된 C&C 서버 아이피 '45.76.211.14'를 추가 조사한 결과, 'job3-info[.]com', 'jd-albamon[.]com', 'jobdown3[.]com' 등의 도메인 사용 이력이 존재했으며, 다수의 유사 공격을 이미 진행되었다는 것을 알 수 있다.

만일 이메일 수신자가 링크를 클릭하면, 공격자 서버에서 【오**-hwp(입사지원서).exe】 파일명의 악성 실행파일(.EXE)이 포함되어 있는 캐비닛 파일(.CAB)이 다운로드된다.

윈도우의 폴더 보기 옵션은 기본적으로 해제되어 있어, 사용자가 따로 설정하지 않는 이상 개별 파일의 파일 확장자가 보이지 않는다. 이 점을 이용해 해커는 파일명에 hwp 단어를 추가해 한글 문서파일처럼 보여 메일 수신자가 이를 실행하도록 유도했다.

만약 사용자가 내부에 포함되어 있는 실행파일을 실행시키면 백그라운드에서는 'netscore.exe' 프로그램을 실행시키며, 사용자 화면에는 실제 이력서처럼 위장한 디코이 파일을 보여주어 사용자가 공격을 인지하지 못하게 유도한다.

'netscore.exe' 파일은 감염 PC정보를 수집해 특정 서버(b.center-main[.]com, a.center-main[.]com)로 전송하며, 명령에 따라 음성녹음, 폴더 및 파일정보수집 등 다명령 제어 기능도 다수 포함하고 있다.

시큐리티대응센터(ESRC) 관계자는 “입사지원서를 위장한 피싱 메일을 통한 공격은 공격자들이 즐겨 사용하는 공격 방식 중 하나이다.”며 “공격자들은 입사지원서라는 동일한 주제를 가지고, 다양한 형태의 공격 방식을 연구하고 있는 만큼, 이메일 내 첨부파일이나 링크 클릭 시 반드시 주의해야 한다.”라고 밝혔다.

관련기사

- '메타' 사칭 메일에 속지 마세요!

- 해커가 기업 이메일을 탈취하는 방법

- 랜섬웨어 공격의 75%가 공격 표면 노출로 인해 발생

- IT 및 온라인 서비스 사칭 이메일 피싱 증가세

- 사이버 위협 증가에 대응하는 "기업 이메일 보안 강화법"

- 2023년 2분기 알약 랜섬웨어 행위기반 차단 건수, 총 4만 3645건

- 이메일 위협, “금융·교육 분야 주된 공격 대상”

- 이스트시큐리티-맨텍솔루션, 보안 솔루션 개발 및 사업 확대 협력

- PC 운영체제 보안 업데이트는 합격점, 각종 소프트웨어 보안은 미흡

- 텔레그램발 피싱 공격 주의보 발령!

- 2분기를 괴롭힌 악성코드, ‘RAT·로더·트로이목마’

- 보안에 쇼핑 더한 스마트폰 통합 케어 앱으로 재탄생한 '알약M'

- 이스트시큐리티-한글과컴퓨터, 스마트오피스 솔루션 시장 협공

- '찾아가는 보안 교육'으로 디지털 취약 계층 범죄 피해 예방 나선다

- 국산 표적형 이메일 공격 보안 기술, ‘ITU-T 국제 표준’ 채택돼

- 이스트시큐리티, '알약x발란사'로 패션과 보안의 이색 콜라보

- 가장 지배적인 인터넷 범죄, “이메일 공격 차단 전략”

- 문서중앙화로 보안과 협업 두마리 토끼 잡는 ‘이스트시큐리티 시큐어디스크’

- 이메일 암호화 소프트웨어 시장, 2032년 554억 달러 전망