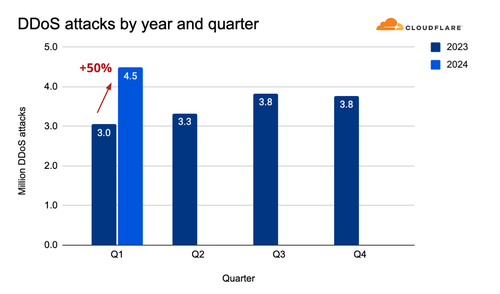

2024년 1분기에 DDoS 공격은 전년 동기 대비 50% 증가했으며, 가장 많은 공격 유형은 HTTP DDoS인 것으로 나타났다. 또한 NATO 가입이 승인된 후 스웨덴에 대한 DDoS 공격이 466% 급증한 것으로 조사됐다.

커넥티비티 클라우드 전문기업인 클라우드플레어(Cloudflare)는 ‘2024년 1분기 DDoS 위협 보고서’를 통해 이처럼 밝혔다.

HTTP DDoS 공격 93% 증가

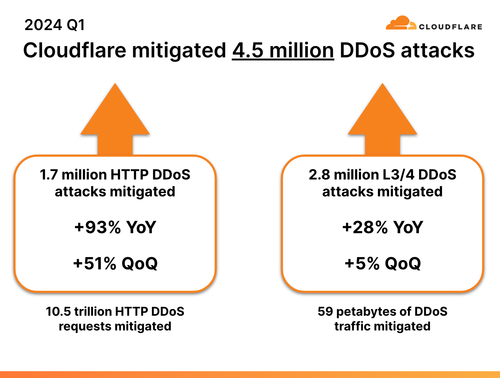

보고서에 따르면, 클라우드플레어의 방어 시스템은 전년 대비 50% 증가한 450만 건의 DDoS 공격을 자동으로 완화했다.

DDoS 공격 유형별로 살펴보면 HTTP DDoS 공격은 모든 공격 중 37%를 차지하고 있다. 전년 대비 93%, 전 분기 대비 51% 늘었다.

DNS DDoS 공격이 33%로 그 다음으로 전년 대비 80% 증가했다. 나머지 30%는 SYN 폭주 및 UDP 폭주 등 기타 모든 유형의 L3/4 공격이 차지했다. L3/4 DDoS 공격이라고도 알려진 네트워크 계층 DDoS 공격은 전년 대비 28%, 전 분기 대비 5% 증가하였다.

1분기에만 총 10조 5000억 회의 HTTP DDoS 공격 요청을 클라우드플레어 시스템으로 완화했다. 또한 네트워크 계층에서만 59페타바이트가 넘는 DDoS 공격 트래픽을 완화했다.

2024년에 클라우드플레어가 완화한 가장 큰 규모의 공격은 미라이(Mirai) 변종 봇넷에 의해 실행되었다. 이 공격은 속도가 2Tbps에 달했으며 클라우드플레어 매직 트랜짓(Cloudflare Magic Transit)의 보호를 받는 아시아 호스팅 공급자를 겨냥했다. 클라우드플레어의 시스템은 이 공격을 자동으로 감지하고 완화했다.

대규모 DDoS 공격으로 악명 높은 미라이 봇넷은 주로 감염된 IoT 장치로 구성되었다. 이 공격은 2016년에 DNS 서비스 공급자를 겨냥해 미국 전역의 인터넷 액세스를 크게 방해한 바 있다. 그로부터 8년이 지났지만 미라이 공격은 여전히 아주 흔하다. 실행된 HTTP DDoS 공격 100건 중 4건, L3/4 DDoS 공격 100건 중 2건이 미라이 변종 봇넷에 의해 실행되었다.

새롭게 부상하는 젠킨스, HTTP/2 컨티뉴에이션

특히 젠킨스(Jenkins)는 전 분기 대비 826% 이상 큰 증가세를 보여 새롭게 떠오르는 위협으로 꼽혔다. 젠킨스는 특히 UDP 멀티캐스트/브로드캐스트 및 DNS 멀티캐스트 서비스를 통해 젠킨스 자동화 서버의 취약점을 악용하는 DDoS 공격이다. 공격자는 특별히 조작된 소규모 요청을 젠킨스 서버의 공개된 UDP 포트로 전송하여 불균형적으로 많은 양의 데이터로 응답하게 할 수 있다. 이는 트래픽 양을 크게 증폭시켜 표적의 네트워크를 압도하고 서비스 중단을 초래할 수 있다. 젠킨스는 2020년에 이후 버전에서는 이 서비스를 기본적으로 비활성화하는 방식으로 이 취약점(CVE-2020-2100)을 해결했지만, 4년이 지난 지금에도 이 취약점은 여전히 DDoS 공격의 목적으로 악용되고 있는 것으로 나타났다.

HTTP/2 컨티뉴에이션 취약점은 HEADERS 및 여러 CONTINUATION 프레임을 부적절하게 처리하는 HTTP/2 프로토콜 구현을 목표로 삼는다.

이 취약점은 이전에 알려진 것보다 더 큰 피해를 주는 잠재적으로 심각한 위협을 야기한다. HTTP/2 래피드 리셋(Rapid Reset)으로 인해 기록상 가장 큰 규모의 HTTP/2 DDoS 공격 캠페인이 일어났다. 이 캠페인 기간 동안 클라우드플레어를 대상으로 한 수천 건의 대규모 볼류메트릭 DDoS 공격이 발생했다. 이 공격은 초당 수백만 건의 요청을 생성할 정도로 강력했다.

DDoS 공격을 가장 많이 받은 업종은 ‘게임·도박’

2024년 1분기에 북미에서 HTTP DDoS 공격을 가장 많이 받은 업계는 마케팅 및 광고 업계였다. 아프리카와 유럽에서는 정보 기술 및 인터넷 업계가 가장 많은 공격을 받았고, 중동에서는 컴퓨터 소프트웨어 업계였다. 아시아에서 가장 많은 공격을 받은 업계는 게임 및 도박이었다. 남미는 은행, 금융 서비스, 보험(BFSI)이었고, 마지막으로 오세아니아에서는 통신 업계가 두드러지게 많은 공격을 받았다.

게임 및 도박 업계는 전 세계적으로 HTTP DDoS 공격을 가장 많이 받은 업계였다. 2위는 정보 기술 및 인터넷, 3위는 마케팅 및 광고 업계인 것으로 분석됐다.

DDoS 공격 최대 출처와 피해국 ‘미국 1위, 중국 2위’

HTTP DDoS 공격의 출처를 분석할 때는 소스 IP 주소를 보고 공격의 출발 위치를 파악한다. 대규모 공격 출처인 국가/지역은 공격자가 출처를 난독화하는 데 사용할 수 있는 가상 사설 네트워크(VPN) 또는 프록시 엔드포인트 뒤에 봇넷 노드가 대량으로 존재할 가능성이 있음을 나타낸다.

2024년 1분기에는 미국이 HTTP DDoS 공격 트래픽의 최대 출처였으며, 전체 DDoS 공격 요청의 1/5이 미국 IP 주소에서 발생했다. 중국이 2위를 차지했으며 독일, 인도네시아, 브라질, 러시아, 이란, 싱가포르, 인도, 아르헨티나가 그 뒤를 이었다.

2024년 1분기에 공격받은 국가(또는 지역) 역시 미국인 것으로 드러났다. 클라우드플레어에서 완화한 DDoS 요청 10건 중 1건이 미국을 겨냥한 것이었다. 2위는 중국, 그 다음으로는 캐나다, 베트남, 인도네시아, 싱가포르, 홍콩, 대만, 키프로스, 독일 순으로 나타났다.

관련기사

- 클라우드플레어, 허깅페이스와의 통합 ‘원클릭 서버리스 AI 배포’ 지원

- 클라우드플레어, 채널 및 제휴 비즈니스 수익 174% 신장

- 클라우드플레어-킨드릴, 멀티클라우드 연결 및 보안 협력

- 민주주의 선거 해치는 ‘온라인 위협’ 주의 필요

- 쉽고 안전한 기업용 멀티 클라우드 보안 솔루션 출시

- 고도화된 ‘AI 위협’은 맞춤형 ‘AI로 방어’

- 클라우드플레어, LLM 남용과 공격 식별 ‘AI용 방화벽’ 출시

- 환경 서비스 업계, DDoS 공격 급증

- 증가하고 있는 API 트래픽, 위협도 증가

- 2023년 전 세계 인터넷 트래픽 25% 증가

- AI 리더와 후발주자 간 격차 ‘60% vs. 36%’

- 2023년 하반기 디도스 공격 700만 건 ‘핵티비즘 10배 증가’

- 기업 사이버 공격 및 스미싱 53만 건, 2년동안 ‘2.5배 증가’

- 디지털화에 따른 사이버 위협 증가 ‘DDoS 예방·완화’ 필수

- 인터넷 서비스 중단 주요 원인 ‘케이블 손상, 지정학적 갈등’

- 혁신과 보안강화를 동시에 ‘에브리웨어 시큐리티’

- 비즈니스 문제는 AGI가 아닌 ‘OGI’로

- 가장 안전하고 빠른 VPN 서비스

- 보안 위협 막는 걸림돌 “오래된 보안 솔루션”

- 111개 지역으로 확장해 ‘더 안전한 VPN’

- "생성AI로 더 교묘해지는 DDoS 공격" 전년 대비 20% 증가

- 클라우드플레어 ‘AI 오딧’...AI로부터 지키는 콘텐츠 제어권