맨디언트가 UNC788로 명명하고 추적하던 이란 공격 클러스터를 APT42로 명명하고 관련해 새로운 보고서를 공개했다.

맨디언트의 전문가들은 APT42가 이란 혁명수비대(Islamic Revolutionary Guard Corps; IRGC)의 정보조직과 연계돼 있다고 추정하고 있다. 하지만, 다른 이란 혁명수비대 계열 사이버 첩보 그룹으로 의혹 받는 그룹과는 다르게 APT42는 주로 ‘이란 정권의 반대 세력과 적으로 간주되는’ 전 세계 조직과 개인을 표적으로 공격을 진행하고 있다. APT42는 이 목표 대상을 이란 안팎에서 감시하고 물리적으로 추적하고 있다.

맨디언트는 최근 미디어와 학계, 시민 사회 분야의 이란 국적의 개인들이 APT42 파인플라워(PINEFLOWER) 안드로이드 멀웨어의 표적이 된 것으로 추정된 이후 며칠 또는 몇 주 뒤 이란 사법 기관에 체포된 것으로 알려진 사례를 확인했다.

맨디언트는 과거 마이크로소프트와 구글이 보고한 것과 같이 2019년 말과 2020년 여름, 미국 선거 운동 직원을 목표로 한 공격의 배후가 APT42인 것으로 추정하고 있다. 또한, 11월 미국 중간선거를 앞두고 APT42를 주의해야 할 주요 공격그룹으로 보고 있다.

이란 공격그룹 APT42가 중요한 이유와 관련해 맨디언트 위협 인텔리전스 부사장 존 헐트퀴스트(John Hultquist)는 “이란은 다른 많은 국과들과 마찬가지로 이 분야에서 사이버 스파이 활동과 기타 공격 활동을 수행할 때 계약업체에 의존하고 있다. 이런 업체들은 희소성 있는 재능을 제공하고 공격 활동과 보안 서비스 사이의 관계를 모호하게 만든다. 하지만 여기서 이란 혁명수비대를 지목하는 것은 무엇이 위험한지 이해하는 데 매우 중요하다. 이 공격 활동의 후원자는 위험하며 이 그룹의 피해자들은 누구나 경계해야 한다"며, "또한, 이 공격그룹이 이전 선거 관련 활동과 연계돼 있다는 점과, 2020년 선거 기간 동안 사이버 공격을 진행해왔다는 점을 비춰 볼 때, 이들을 주의 깊게 지켜볼 필요가 있다. 미국 선거에 위협이 되는 것은 러시아만이 아니다. 이란 혁명수비대와 같은 조직이 개인의 문자나 이메일을 읽고, 통화를 녹음하고, 전화 위치를 추적하는 것은 매우 위험한 일”이라고 설명했다.

APT42 관련 이번 맨디언트 조사의 주요 내용은 다음과 같다.

· 최소 2015년부터 활동

· 이란 정부를 대신해 사이버 스파이 활동과 자격 증명 수집 등 왕성한 첩보 활동 진행

· 서방 싱크탱크, 비영리, 교육 분야, 헬스케어, 언론, 현 서방 정부 관계자, 전 이란 정부 관계자, 해외 이란 디아스포라(diaspora), 국내 이란 야당 의원, 반체제 인사, 이란 내 활동가 등이 주요 목표

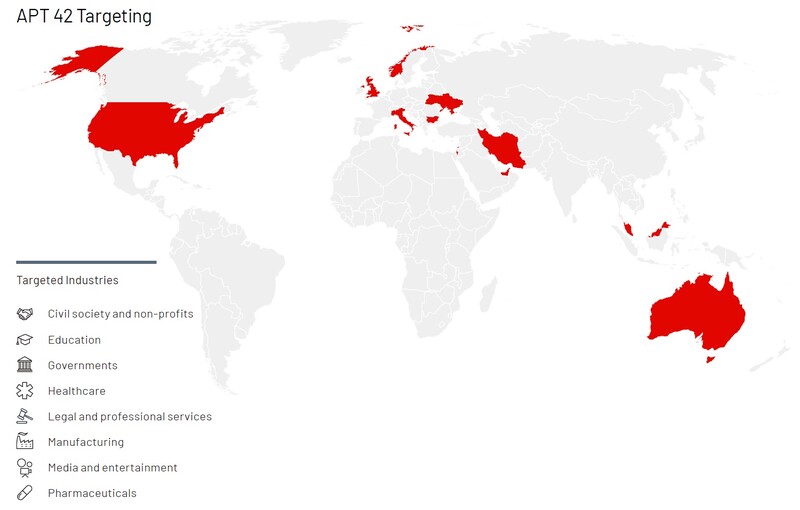

· 미국, 중동 국가, 유럽 국가, 호주 등 최소 14개국에 대한 감시와 공격

· 2022년 2월 진행된 캠페인에서 이 공격그룹은 현지 정부와 관련이 있거나 이란 이중 국적을 가진 친인척이 있는 정치학 교수들의 개인 이메일 자격 증명을 탈취하기 위해 영국 일간지 메트로(Metro)를 사칭

APT42는 피해자와 신뢰 관계를 바탕으로 위협을 가하기 위해 표적 맞춤형 스피어 피싱이나 사회 공학 기술을 사용하고 있다. 예를 들면 피해자의 개인이나 회사 이메일 계정에 접근하거나 모바일 장치에 안드로이드 멀웨어를 설치하기 위해 피해자가 신뢰할 수 있는 방법을 사용합니다. 또한, APT42는 자격 증명 수집을 위해 윈도우 멀웨어도 간혹 이용하고 있다.

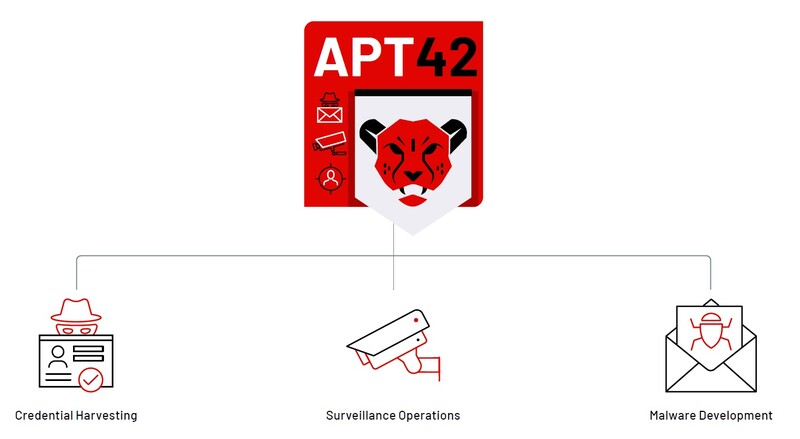

APT42의 작전은 크게 세 가지 범주로 나눌 수 있다.

자격 증명 수집: APT42는 자격 증명을 도용하기 전에 피해 대상과 신뢰 관계 구축에 힘을 쓴다. 이를 위해 타겟에 최적화된 맞춤형 스피어 피싱 캠페인으로 기업이나 개인 이메일 계정을 표적으로 삼아 위협을 가한다. 맨디언트는 APT42가 바이패스 인증 메소드를 사용해 MFA(Multi-Factor Authentication) 코드를 수집하는 것도 관찰했다. 그리고 손상된 자격 증명을 활용해 네트워크, 장치, 피해 자격 증명의 동료 계정에 접근하고 있다.

감시 작업: 2015년 말 이후부터 APT42는 C2 인프라를 통해 안드로이드 멀웨어를 배포했다. 이 멀웨어는 개인의 활동을 감시하도록 설계된 것이다. 주로 이란 활동가와 반체제 인사를 노렸다.

멀웨어 배포: APT 42는 수집한 자격 증명을 디스크에 파일로 저장하는 것을 선호한다. 더불어 보완 수단으로 몇몇 커스텀 백도어와 도구를 사용하기도 한다. 이런 도구는 자격 증명 다음 단계로 나아갈 때 보안 운영에 통합돼 사용됐을 수 있다.

맨디언트는 2015년부터 30개가 넘는 APT42의 작전을 관찰했다. APT42가 작전 수행 속도를 감안하면 이 스파이 그룹이 지금까지 수행한 작전은 관찰된 것보다 많을 것으로 추정된다. 이처럼 알려지지 않은 것이 많은 이유는 이 스파이 그룹이 개인 이메일 계정을 목표로 하고 있고, 주로 이란 국내에서 활동을 하기 때문이다.

관련기사

- 와이퍼 악성코드와 IoT 봇넷 위협이 주류...제조업과 에너지 분야가 위험에 가장 많이 노출

- ‘다크버스’ 등장으로 보안 위협의 새로운 타깃 되고 있는 메타버스

- 맨디언트, 이스라엘을 겨냥한 이란 공격그룹 'UNC3890' 보고서 발표

- 깜빡 속는 정교한 피싱메일 악성코드 주의보

- 올 상반기 보안 이슈 "인포스틸러·웹과 애플리케이션 취약점·콘텐츠 분야 공격"

- “공급망 위기 속 의심스러운 도메인 등록 급증”

- 맨디언트, 다양한 보안 커뮤니티 협력의 장 ‘mWISE 컨퍼런스 2022’ 개최

- 온·오프라인 가리지 않는 결제 사기 주의보!

- 친중 정보작전 그룹, 미국 중간 선거 관련 캠페인 진행 중

- 사이버 보안 관련 의사 결정, 공격자에 대한 충분한 이해 없이 이뤄져

- 맨디언트, 글로벌 보안 행사 'mWISE 컨퍼런스 2023' 개최