노조미네트웍스(Nozomi Networks)는 오늘, 자사의 보안 연구소인 노조미 네트웍스 연구소(Nozomi Networks Labs)의 최신 OT/IoT 보안 보고서를 발표했다. 이 보고서에 의하면 와이퍼 악성코드, IoT 봇넷 활동, 러시아/우크라이나 전쟁이 2022년 상반기에 위협 환경에 가장 큰 영향을 미친 것으로 나타났다.

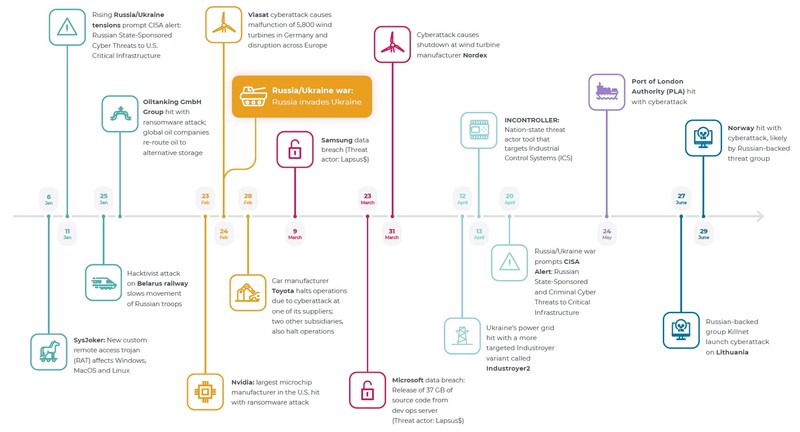

러시아가 2022년 2월 우크라이나 침공을 시작한 이후, 노조미 네트웍스 연구소 연구원들은 핵티비스트, 국가 APT, 사이버 범죄자를 포함한 여러 유형의 위협 행위자들의 활동을 탐지했다. 그들은 또한 와이퍼 악성코드의 등장을 관찰했으며, 산업 환경에서 일반적으로 사용되는 IEC-104 프로토콜을 악용하기 위해 개발된 ‘Industroyer2’라는 Industroyer 변종의 출현을 목격했다.

또한 Lapsus$ 그룹의 공격으로 인해 엔비디아, 삼성, LG, 마이크로소프트 등이 연속으로 공격을 당하는 사태가 발생해 FBI가 긴급 수배에 나서기도 했다. 하지만 이런 금전적인 목적의 공격만큼이나 전쟁 상황으로 인한 정치적인 목적의 공격도 증가한 모습을 보여주고 있다. 특히 이런 정치적인 목적을 위한 공격에 대응하기 위해서는 데이터를 해외 등으로 재배치하거나, 클라우드를 활용하는 등의 방안이 필요하다고 말한다.

2022년 상반기에는 악성 IoT 봇넷 활동이 증가하고 정교해졌다. 노조미 네트웍스 연구소는 위협 행위자가 IoT를 표적으로 삼는 방법에 대한 추가적인 통찰력을 제공하기 위해 이런 악성 봇넷을 유인하고 활동을 캡처하기 위해 허니팟을 설정했다. 이 연구에서 노조미 네트웍스 연구소 분석가는 최종 사용자 자격 증명을 위한 하드 코딩된 암호와 인터넷 인터페이스 모두에 대해 증가하는 보안 문제를 발견했다. 또한 기존의 봇넷은 주로 텔넷만을 사용했지만, 최근에는 암호화된 방식이라 상대적으로 안전하다고 평가받는 SSH 방식조차도 공격의 대상이 되고 있다.

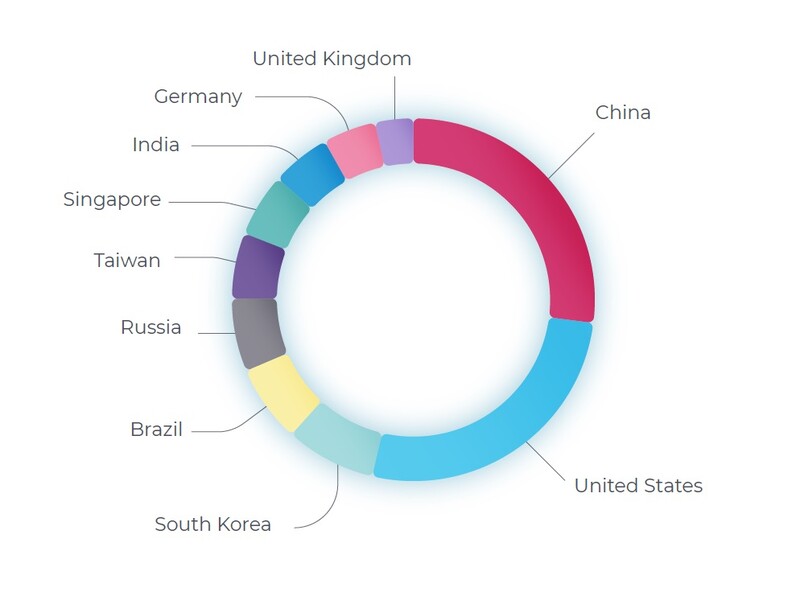

2022년 1월부터 6월까지 노조미 네트웍스 허니팟은 다음 사항들을 발견했다.

· 3월 5,000개에 가까운 고유한 공격자 IP 주소가 수집된 가장 활동적인 달이었다.

· 상위 공격자 IP 주소는 중국, 미국과 연결되고 있다.

· 'root' 및 'admin' 자격 증명은 위협 행위자가 모든 시스템 명령과 사용자 계정에 액세스하는 방법으로 가장 자주 표적이 되고 있으며, 다양한 방식으로 변형돼 사용되고 있다.

취약성 측면에서 보면 제조와 에너지 산업이 가장 취약한 산업이고 그 다음으로 의료와 상업 시설을 꼽을 수 있다. 2022년 첫 6개월 동안은 다음과 같은 경향을 보였다.

· CISA는 2021년 하반기보다 14% 감소한 560개의 CVE(Common Vulnerabilities and Exposures)를 발표했다.

· 영향을 받는 공급업체의 수가 27% 증가했다.

· 영향을 받는 제품도 2021년 하반기보다 19% 증가했다.

전반적으로 취약점의 건수는 줄어들었으나 영향을 받는 업체나 제품의 수는 증가하는 모습을 보여주고 있다. 이는 공격이 더 많이 이뤄지고 있음에도 업체들이 취약점 보완에 나서 특정 제품에 공격이 집중된 것으로 보인다.

노조미 네트웍스 OT/IoT 보안 연구 에반젤리스트인 로야 고든(Roya Gordon)은 “올해 사이버 위협 환경은 복잡하며, 연결된 장치의 수 증가, 악의적인 행위자의 정교함, 공격 동기의 변화를 포함한 많은 요인으로 인해 침해 또는 사이버 물리적 공격의 위험이 증가하고 있다. 다행히 이에 대한 보안 방어도 진화하고 있으며, 이제 핵심 인프라 조직에 네트워크 가시성, 동적 위협 탐지, 위험을 최소화하고 복원력을 극대화하는 데 필요한 실행 가능한 인텔리전스를 제공하는 솔루션을 사용할 수 있다”고 말했다.

관련기사

- KISA, IoT 보안기준 ITU-T 국제표준으로 최종 채택!

- 사이버 공격 70%는 랜섬웨어와 이메일 피싱

- 지난 12개월 동안 IoT 취약성 57% 증가

- 트림블, IoT 기반 현장 관리 시스템 DL건설에 공급

- 앤시스코리아, ‘디지털 안전 컨퍼런스(Digital Safety Conference) 2022’ 개최

- 탈레스, 원웰컴 인수로 고객 ID 및 접근 관리 보안 강화

- 오픈소스 HW·SW 공급망 노리는 공격, BoM 분석 자동화 툴로 차단!

- 이란 정보조직과 연결된 공격그룹 APT42

- OT 보안에 대한 각국 대응 강화…새로운 시장 열리나

- 기업 보안에 지속적인 위협 가하는 봇 탐지와 관리, 지능화·자동화

- 카카오 서비스 장애 악용 사이버 공격 주의보

- 사이버 공격 제 1대비책, 사이버 위협 인텔리전스 솔루션

- 서비스형 OT 보안의 구독 모델 방식으로 비용절감과 확장성 확보

- 85만 고객이 생각하는 올해 보안 4대 트렌드는?

- 챗봇 등 AI의 악용이 보안에 새로운 위협으로 대두