서울대학교 공과대학 전기정보공학부 이병영 교수 연구팀과 삼성 리서치 연구진이 영국의 반도체 설계 기업 ARM 계열 CPU에 내장된 메모리 태깅 확장(Memory Tagging Extensions, 이하 MTE) 기능의 보안 취약점을 발견했다고 26일 밝혔다.

이번에 발견된 취약점은 지난 9일 글로벌 사이버 보안 컨퍼런스 ‘블랙햇 USA 2024’에서 ‘사이드 채널 공격을 이용한 ARM 메모리 태깅 확장 우회’이라는 제목의 논문으로 발표됐다.

‘MTE 기능’은 지난 2018년, ARM이 도입한 기술로 메모리 안전 위반을 감지하고, 메모리 결함을 악용하는 버그의 공격으로부터 장치를 보호하는 역할을 수행한다. 안드로이드 스마트폰의 보안 강화에 기여한다.

연구진은 MTE가 ‘스펙터’, ‘멜트다운’ 등 ‘예측 실행 공격’에 취약하다는 사실을 확인했다. ‘예측 실행 공격’은 CPU가 성능 최적화를 위해 프로그램 경로를 미리 예측해 명령어를 실행하는 과정에서, 잘못된 예측 결과가 제거되는 동안 노출되는 보안 취약점을 악용하는 공격 방식을 말한다.

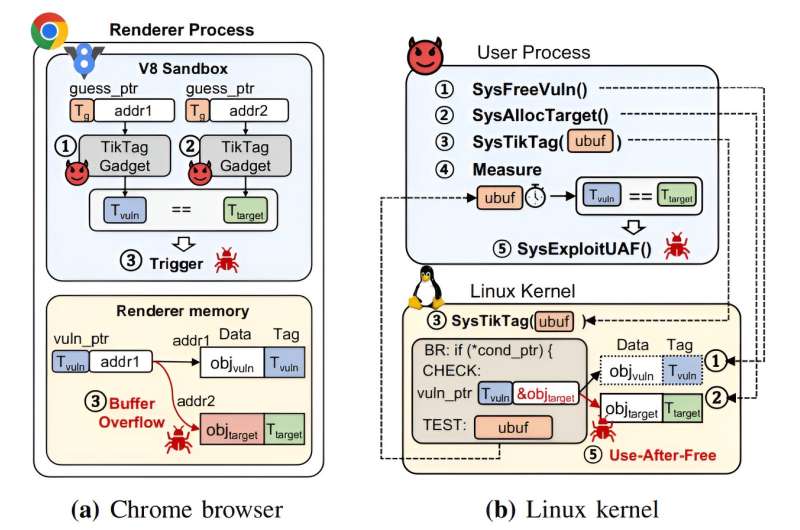

또한, MTE의 보안 탐지 우회 기술도 발견됐다. 이는 ‘CPU의 분기 예측’과 ‘데이터 미리 가져오기’ 동작을 악용해 특정 메모리 주소의 MTE 태그를 95% 이상의 확률로 4초 이내에 추출해 안드로이드 커널의 취약점을 입증했다. 이로 인해, MTE의 보호 기능을 갖춘 ‘크롬 브라우저’의 V8 자바스크립트 ‘엔진과 리눅스 커널’에서도 이 공격을 적용할 수 있어 해킹 위험이 증가 할 수 있다.

이병영 교수는 “안드로이드 스마트폰에는 크롬 브라우저와 리눅스 커널 포함돼 MTE의 보안 취약성 문제를 해결하는 것 중요하다. ARM과 구글 안드로이드 보안팀이 이 문제를 인정하고 해결하려는 노력을 기울이는 것을 긍정적으로 평가할 수 있다.”고 말했다.

관련기사

- 티젠소프트, 통일부에 동영상 스트리밍 솔루션 구축

- TTA, '블록체인 서비스 신뢰성 검증 시험·컨설팅' 대상 기업 모집

- '록빗·플레이 등 6개 조직' 올 상반기 랜섬웨어 공격 50% 이상 감행

- ‘삼성 보안 기술 포럼’개최...생성AI 글로벌 보안 기술 공유의 장

- 오픈소스 분석 추가한 보안 취약점 분석 솔루션 ‘스패로우 클라우드 2.0’...SW 공급망 관리 강화

- LLM 정확도·처리 속도 높이는 ‘엔비디아 네모 리트리버 NIM’ 마이크로서비스

- 인도 암호화폐 거래소 2억 3천만 달러 도난...북한 소행 추정

- 가장 큰 보안 위협 막는 ‘인간 위험 관리 HRM 플랫폼’

- '구독형 해킹' 극성, 전 세계 60만 개 은행 카드 정보 유출

- 해커의 시각에서 네트워크 보안 약점 탐지

- 2024년 2분기 알약 랜섬웨어 차단 7만1416건

- 클라우드·보안·가시성 툴 성능 극대화하는 “딥 옵저버빌리티 파이프라인”

- 과기정통부-개인정보위, 데이터 활용 증진 ‘가명정보 활용 경진대회’ 개최

- 구글-코리아스타트업포럼, AI 연구 동향·사례 공유하는 ‘리서치앳 코리아’ 개최

- Arm, 신규 이사회에 손영권 이사 선임

- MDPI, 연구 신뢰성 높이는 ‘AI 기반 논문 심사자 추천·첨삭’ 서비스 선봬

- Arm, CPU 속도 향상...최신 Llama 3.2 LLM 처리 5배↑

- 서울대 ‘로보콘 대회’ 성료...다자유도 텔레오퍼레이션 로봇팔 기술 겨뤄

- Arm, ‘칩렛 시스템 아키텍처’ 공개 사양 발표...맞춤형 실리콘 제작 가능