제로데이 공격은 보안 취약점이 공개되기 전에 이를 악용하는 사이버 위협으로, 기업과 조직의 정보 자산에 막대한 피해를 초래한다. 최근 몇 년간 이러한 공격은 정교해지고 다변화되며, 기업 보안 전략의 핵심 변수로 부상하고 있다.

구글 위협 인텔리전스 그룹(GTIG)이 ‘2024 제로데이 보고서’를 발표하고, 2024년 한 해 동안 확인된 제로데이 취약점이 총 75건에 달한다고 밝혔다. 이는 2023년 98건 대비 소폭 감소한 수치지만, 2022년 63건보다는 증가한 수치로, 제로데이 공격이 중장기적으로 확산되는 추세임을 보여준다. GTIG는 이번 보고서에서 제로데이 공격이 당분간 지속될 것으로 전망했다.

엔터프라이즈 시스템으로 집중되는 제로데이 공격

보고서에 따르면, 2024년 확인된 제로데이 공격 중 44%가 엔터프라이즈 기술을 표적으로 삼은 것으로 나타났다. 이는 2023년 37%에서 7% 증가한 수치이며, 전체 공격 중 60% 이상이 보안 및 네트워크 관련 취약점과 연관된 것으로 분석됐다.

이반티 클라우드 서비스 어플라이언스, 팔로알토 네트워크 PAN-OS, 시스코 어댑티브 시큐리티 어플라이언스, 이반티 커넥트 시큐어 VPN 등은 실제 제로데이 공격에 활용된 사례로 언급됐다. 보고서는 공격자들이 보다 효율적인 침투를 위해 광범위한 시스템을 노릴 수 있는 엔터프라이즈 제품에 집중하고 있다고 밝혔다.

공격자 지형 변화와 보안 대응 진화

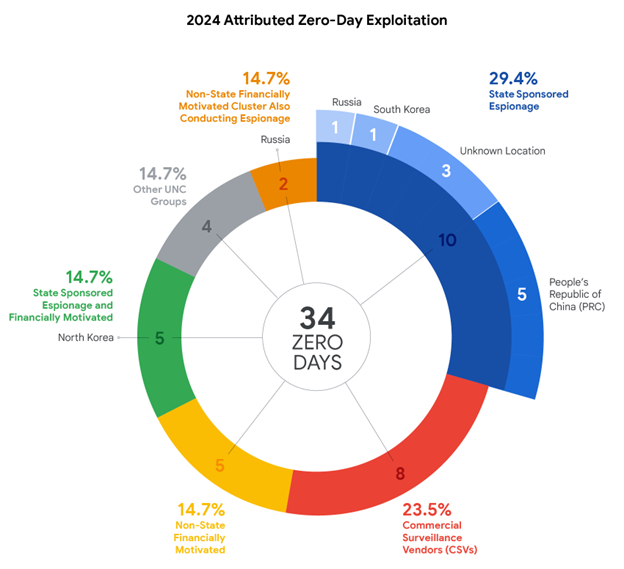

2024년 발생한 제로데이 취약점의 절반 이상은 사이버 스파이 활동과 관련된 국가 배후 공격자 및 상업용 감시 소프트웨어 업체(CSV) 고객에 의해 악용됐다. CSV는 정부 기관 등을 대상으로 감시용 기술을 상업적으로 판매하는 기업으로, 이들의 기술이 공격자에게 이전되며 제로데이 공격의 문턱을 낮추고 있다.

GTIG는 특히 북한 해킹 그룹이 처음으로 중국과 동일 수준의 제로데이 공격을 시도했으며, 스파이 활동과 금전 획득 작전을 병행하는 특징을 보였다고 밝혔다. 이러한 활동은 앞으로도 북한 배후 그룹의 공격이 증가할 가능성을 시사한다.

보안 강화를 통한 일부 제로데이 공격 감소

GTIG는 기업들의 보안 노력 또한 긍정적인 결과를 나타내고 있다고 평가했다. 특히 브라우저, 모바일 운영 체제 등 과거 자주 공격 받았던 영역에서 제로데이 공격이 감소한 것이 대표적인 예다. 이는 기업들이 보안 패치, 코드 검증, 공격 표면 축소 등의 방법으로 선제적인 보안 전략을 도입한 결과로 풀이된다.

케이시 셰리어 구글 위협 인텔리전스 그룹 선임 애널리스트는 “공격자는 끊임없이 진화하지만, 조직도 이에 맞춰 대응 역량을 강화하고 있다”며, “기업의 대응 결정과 보안 역량이 제로데이 공격 결과를 좌우할 것”이라고 말했다.

이번 보고서는 단순한 통계 분석을 넘어 제로데이 공격이 기업 보안 전략에 미치는 영향을 심층적으로 조망하며, 향후 대응 방안 마련에 실질적인 가이드를 제공한다. 특히 엔터프라이즈 기술에 대한 공격 집중, 국가·상업적 배후의 위협 확산은 다양한 산업군의 보안 대응 체계 전환을 요구하고 있다.

관련기사

- 북한 라자루스 그룹, 한국 공급망 겨냥 고도화 사이버 공격

- 전 세계 랜섬웨어 피해액 2031년 2750억 달러 돌파 전망

- AI 기반 사기 공격, 즉시 차단하는 ‘거래 방화벽’

- ‘위협 중심 AI 에이전트’, 4차원 취약점 관리로 고도화

- 임베디드 취약점 차단·예방하는 ‘위험 감소 분석’ 솔루션...98% 위험율 감소

- 중국 연계 사이버 스파이 그룹 UNC5221의 ICS 취약점 공격 주의보 발령

- 카스퍼스키, 크롬 제로데이 취약점 발견...정교한 샌드박스 우회 공격

- 돈을 노리는 보안 위협...'은밀화·고도화·모호화'

- 중국 해킹 그룹 UNC3886, 라우터에 맞춤형 백도어 공격...국방, 기술 및 통신 기업 겨냥

- 보안 특화 AI ‘트렌드 사이버트론’…사이버 위협 예측 및 대응 자동화로 보안 운영 최적화

- 랜섬웨어 지난 분기 46% 급증, '클롭' 최대 위협으로 부상

- ‘AI 기반 애플리케이션 위험 관리 솔루션’..."애플리케이션·API 사이버 위협 전방위 대응"

- 사이버 침해사고 피해, 전년 대비 약 48% 증가

- 우크라이나 지지 해커 그룹, 러시아 조달 플랫폼 550TB 데이터 삭제

- 시급한 윈도우 10 EOS 문제...실시간 가시성과 자동화 기반 패치 관리로 해결!

- “AI 보안·데이터 암호화·신원인증·공급망 관리·에지 보안 강화” 시급

- “파일리스 공격과 랜섬웨어, CPU 기반 엔드포인트 AI 보안 솔루션으로 강력 대응”

- 中 APT 그룹, 美 재무부 워크스테이션·문서 대규모 사이버 공격 감행

- 복잡성과 비효율에 갇힌 보안 시스템, ‘통합 전략’ 절실

- 미래공격지표 기반 ‘위협 인텔리전스 관리 모듈’...새로운 위협 사전 탐지 및 대응

- 고속·상황 인식형 ‘MCP 기반 AI 보안 인텔리전스’...단 몇 초만에 즉각 대응

- 팔로알토 네트웍스, ‘프로텍트 AI’ 인수로 AI 개발 생애주기 전방위 보안 플랫폼 강화

- ‘北 IT 인력 지원’ 중국 기업 네트워크 적발

- 보안 사각지대 제거·자격 증명 노출 방지하는 '비밀 관리 자동화 기술'

- 북한 연계 악성코드 오터쿠키, 가짜 구인 제안 악용해 신원 정보 훔쳐

- AI 시대, 기업 경쟁력 높이는 ‘지능형 네트워크 아키텍처 전환 6대 전략’

- AI 시대 보안 네트워크 혁신, 시스코의 에이전틱옵스 기반 차세대 인프라 전략

- 설문조사에 숨은 악성코드...CGI 스크립트 기반 원격 코드 실행 취약점 발견, 패치 시급