도커 API 노출로 인한 신규 보안 위협 식별

글로벌 보안 기업 카스퍼스키(Kaspersky)는 자사 보안 전문가들이 침해 평가 프로젝트를 수행하던 중, 오픈소스 컨테이너 플랫폼 도커(Docker)의 API 포트 노출을 통해 유입되는 암호화폐 채굴 악성코드를 발견했다고 밝혔다. 해당 공격은 암호화폐 ‘데로(Dero)’를 채굴하기 위한 목적으로 수행되며, 도커의 기본 API 포트(2375번)를 외부에 노출한 시스템을 집중적으로 겨냥한다.

도커 API는 원격에서 컨테이너 생성, 삭제, 명령 실행 등을 제어할 수 있는 인터페이스로, TLS나 인증 절차 없이 외부에 개방되면 심각한 보안 취약점이 된다. 2025년 현재 매달 약 485건의 도커 API 노출이 전 세계에서 관찰되며, 특히 중국(월평균 138건), 독일(97건), 미국(58건), 브라질(16건), 싱가포르(13건) 등의 순으로 취약 사례가 많다.

악성코드 감염 흐름 및 바이너리 구조

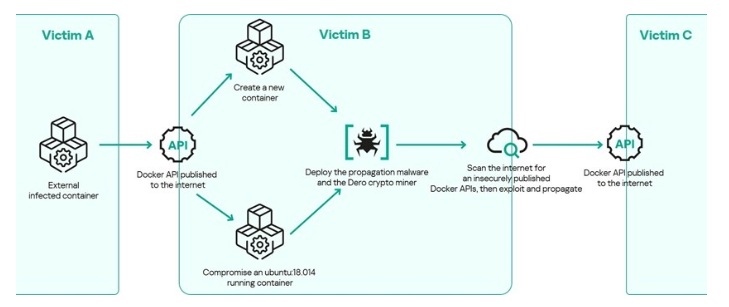

공격자는 도커 API의 개방 여부를 스캔 툴이나 검색 엔진 ‘쇼단(Shodan)’을 통해 파악한 후, 기존 컨테이너를 침해하거나 우분투(Ubuntu) 기반의 새로운 악성 컨테이너를 생성한다.

이 과정에서 두 개의 실행 바이너리가 주입된다. 첫 번째 ‘cloud’는 암호화폐 데로 채굴기 기능을 수행하며, CPU 자원을 장기간 점유해 시스템 성능을 저하시킨다. 두 번째 ‘nginx’는 채굴기의 지속 실행을 위한 리스타트 기능과 네트워크 스캐닝 기능을 내장하고 있다.

‘nginx’는 공격자의 명령제어(C2) 서버 없이도 동작할 수 있는 독립 실행 구조로 설계되어 있으며, 감염된 컨테이너가 자체적으로 새로운 도커 노출 환경을 탐색하고 해당 환경에 감염 페이로드를 복제한다. 이러한 구조는 자가 전파형 웜(worm) 악성코드와 유사하며, 감염 확산 속도가 빠르고 탐지 회피력이 높다. 악성코드는 고정된 실행 바이너리로, 페이로드 내에 ‘cloud’ 및 ‘nginx’ 문자열이 삽입되어 있어 명확한 구분이 가능하다. 카스퍼스키는 해당 악성코드를 ‘Trojan.Linux.Agent.gen’ 및 ‘RiskTool.Linux.Miner.gen’으로 탐지한다.

클라우드 네이티브 환경의 보안 취약성과 대응

도커 기반 컨테이너 기술은 클라우드 네이티브 개발, 데브옵스, 마이크로서비스 아키텍처 등 현대 애플리케이션 환경의 핵심 구성요소로 자리잡고 있다. 하지만 API 보안 미흡이나 접근제어 부재는 공격자에게 침투 지점을 제공하고, 감염된 컨테이너는 기업의 운영 체계 전체를 위협할 수 있다. 특히 악성 컨테이너는 CPU, 네트워크, 디스크 등 주요 자원을 과도하게 사용하여 성능 저하와 장애를 유발할 수 있다.

카스퍼스키 앰젯 와제(Amged Wageh) 사고 대응 전문가는 “컨테이너는 빠른 배포와 유연성이라는 장점이 있지만, 기본 설정으로는 보안이 충분하지 않다”며 “도커 API 노출은 전체 클러스터를 위험에 빠뜨릴 수 있으며, 사전 탐지와 런타임 보호를 결합한 360도 접근이 필요하다”고 말했다.

카스퍼스키는 사례를 통해 기업들에게 다음과 같은 구체적인 보안 수칙을 권고했다. 첫째, 도커 API는 반드시 인증 및 TLS로 보호되어야 하며, 외부에서 접근이 필요한 경우를 제외하고는 비공개 설정을 유지해야 한다. 둘째, 컨테이너 인프라 전반에 대한 정기적인 침해 평가(Kaspersky Compromise Assessment)를 통해 알려지지 않은 공격 흔적을 식별해야 한다.

셋째, ‘카스퍼스키 컨테이너 시큐리티(Kaspersky Container Security)’를 통해 이미지 빌드, 저장소, 런타임 등 컨테이너 수명 주기 전반에 걸친 보호를 구현할 수 있다. 이 솔루션은 신뢰되지 않은 컨테이너의 실행을 차단하고, 서비스 동작을 제어하며, 실시간 트래픽 모니터링과 이상 징후 탐지를 제공한다. 넷째, 인력 부족 기업을 위한 관리형 보안 서비스(Managed Security Services)도 선택지로 제시된다. 이는 탐지부터 대응, 복구까지 사고 전 주기를 포괄한다.

카스퍼스키 이효은 한국지사장은 “공격자들이 합법적인 컨테이너 이미지를 악용해 전통적인 보안 체계를 우회하고 있다”며, “한국의 빠른 디지털 전환 속도에 대응하기 위해 모든 산업군은 컨테이너 보안 기준을 강화해야 한다”고 강조했다.

관련기사

- AI 기반 정밀 공격 확산...다계층 보안 전략으로 랜섬웨어 대응 강화해야

- 금융 사이버 위협, 암호화폐·모바일 중심으로 재편

- AI·위협 인텔리전스 결합 통합 보안 포트폴리오로 전방위 사이버 위협 대응

- 자동화로 수익 극대화하는 ‘에이전트형 AI 랜섬웨어’ 방지법

- 파일리스 악성코드·소셜 엔지니어링 공격 증가...'웹 기반 위협 3백만 건·로컬 감염 180만 건' 이상

- 글로벌 보안 대응 패러다임, 설계부터 안전한 시스템 구축 전략 ‘사이버 면역’

- 카스퍼스키, 글로벌 성능 테스트 1000건 이상 참가해 97% 톱3 성과 달성

- 북한 라자루스 그룹, 한국 공급망 겨냥 고도화 사이버 공격

- 랜섬웨어 방지 솔루션 시장, “2031년 517억 1천만 달러”...연평균 13.3% 성장

- 가짜 청첩장으로 속이는 '숨니봇' 맬웨어 기승

- 클라우드 보안의 역설, 도구 확산이 오히려 위협 대응 지연 초래

- 스트리밍 계정 보안 위협 증가, 700만 건 자격 증명 유출 확인

- 실시간 API 보안 자동화로 데이터 보호 및 규정 준수 강화

- 암호화폐 해킹 대응 3단계 보안 강화 전략

- SSL 암호화·탐지 회피하는 스텔스형 리눅스 기반 백도어 ‘니두픽(BPFDoor)’ 최신 변종 주의!

- 글로벌 OT 사이버 보안 위협 증가...생체인식·스마트빌딩에 악성코드 집중

- 모바일 뱅킹 악성코드 자누비스, APK 위장 통한 자격 증명 탈취

- Z세대 표적 삼은 위장 악성 게임 파일 1900만 건...계정 탈취·다크웹 거래까지

- 챗GPT 사칭한 사이버 위협 115% 폭증

- 이더리움 수수료 환불 사기 확산...지갑 연결 프로토콜 악용한 피싱 주의 필요

- “AI 기반 실시간 권한 통제로 제로 트러스트 보안 실현”

- MSP, 복잡한 보안 환경에서 기업의 핵심 파트너로 부상

- “런타임 보안 분석으로 위협 식별 정밀화, 공급망 보안 강화”

- 취약성 없는 이미지로 강화된 컨테이너 보안

- 실시간 네트워크 위협 가시성, 에이전트 없는 모니터링이 해법