산업 인프라를 겨냥한 사이버 공격이 갈수록 정교해지며, 전 세계 산업제어시스템(ICS)에 대한 보안 위협이 심화되고 있다. 특히 스마트 제조와 디지털 전환이 빠르게 진행되고 있는 기업 환경에서는 생체인식, 빌딩 자동화 등 OT 기반 시스템이 주요 타깃으로 부상하고 있어 선제적 대응이 시급한 상황이다.

글로벌 사이버 보안 기업 카스퍼스키(지사장 이효은)가 2025년 1분기에 전 세계 ICS 컴퓨터 중 21.9%에서 악성 객체가 발견돼 차단했다고 13일 밝혔다.

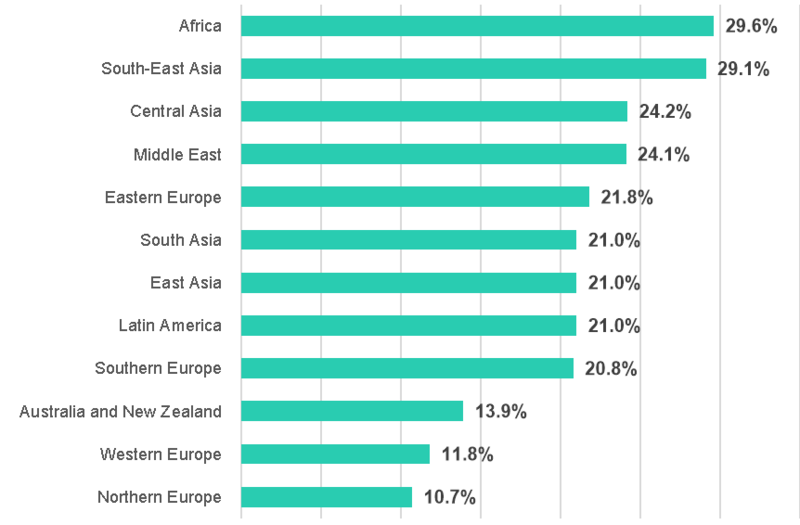

카스퍼스키의 산업제어시스템 사이버 보안 대응팀(ICS CERT)이 발표한 최신 보고서에서 따르면, 공격은 전세계 모든 지역에서 다수 진행됐으며, 북유럽은 10.7%로 가장 낮았고, 아프리카가 29.6%로 가장 높았다.

2024년 4분기에서 2025년 1분기로 넘어오며, 악성 객체가 차단된 ICS 컴퓨터의 비율은 러시아(0.9%p 증가), 중앙아시아(0.7%p), 남아시아(0.3%p), 서유럽(0.2%p), 북유럽(0.1%p), 남유럽(0.1%p) 등의 지역에서 증가했다

산업별로는 생체인식 분야가 전체 산업 중 가장 많이 공격을 받았으며, 28.1%의 ICS 컴퓨터에서 악성 객체가 차단됐다. 그 다음으로는 빌딩 자동화 25%, 전력 설비 22.8%, 건설 설비 22.4%, 공정 장비 21.7%, 석유 및 가스 시설 17.8%, 제조업 17.6% 이 뒤를 이었다.

주요 위협 출처

2025년 초 OT 사이버 위협 환경은 다양했으며, 인터넷을 통한 위협이 여전히 OT 컴퓨터에 대한 주요 사이버 위험 원인으로 남았다. 인터넷을 통한 위협은 ICS 컴퓨터의 10.11%에서 차단되었으며, 그 다음으로는 이메일 클라이언트 2.81%, 이동식 미디어 0.52% 순이었다.

가장 널리 퍼진 악성 객체 유형은 ▲악성 스크립트 ▲피싱 페이지 ▲차단된 인터넷 자원 순이었다.

차단된 인터넷 자원이 차단된 ICS 컴퓨터 비율 상위 지역은 아프리카(6.21%), 러시아(5.6%), 중앙아시아(5.5%) 순이었다. 차단된 자원이란 카스퍼스키 보안 솔루션에 의해 접근이 차단된 악성 웹사이트 및 서비스를 의미한다. 이 자원은 공격자들이 악성코드 배포, 피싱 공격, 명령 제어 인프라 호스팅에 사용한다.

악성 문서가 차단된 ICS 컴퓨터 비율 상위 지역은 남유럽(4.02%), 라틴 아메리카(3.3%), 중동(2.7%)이었다. 공격자는 주로 피싱 메시지에 악성 문서를 첨부해 초기 감염을 시도하며, 이 문서에는 익스플로잇, 악성 매크로, 악성 링크 가 포함되어 있다.

악성 스크립트 및 피싱 페이지가 차단된 ICS 컴퓨터 비율 상위 지역은 남유럽(10.31%), 아프리카(10.14%), 중동(9.58%)이었다. 스크립트는 정보 수집, 브라우저 추적, 악성 사이트로 리디렉션, 악성코드(스파이웨어, 암호화폐 채굴 도구, 랜섬웨어) 업로드 등 다양한 목적으로 사용된다.

스파이웨어가 차단된 ICS 컴퓨터 비율 상위 지역은 아프리카(7.05%), 남유럽(6.52%), 중동(6.25%)이었다. 스파이웨어의 주요 목적은 금전 탈취이며, 사이버 스파이 행위나 다른 악성코드 유포를 위한 정보 수집에도 활용된다. 랜섬웨어가 차단된 ICS 컴퓨터 비율 상위 지역은 동아시아(0.32%), 중동(0.3%), 아프리카(0.25%)이었다.

윈도우 실행 파일 형태의 채굴기가 차단된 ICS 컴퓨터 비율 상위 지역은 중앙아시아(1.72%), 러시아(1.04%), 동유럽(0.85%) 순이었다. 북유럽을 제외한 모든 지역에서 비율이 증가했으며, 증가폭이 가장 큰 지역은 동남아시아, 아프리카, 중앙아시아 순이다. 웜이 차단된 ICS 컴퓨터 비율 상위 지역은 아프리카(3.65%), 중앙아시아(2.79%), 중동(1.99%)이었다.

바이러스가 차단된 ICS 컴퓨터 비율 상위 지역은 동남아시아(8.68%), 아프리카(3.87%), 동아시아(2.85%)이었다.

OT 시스템 보호 전략

카스퍼스키는 OT 시스템을 보호하기 위해서는 정기적인 보안 평가를 실시해 사이버 보안 문제를 식별하고 제거해야 하며, 지속적인 취약점 평가 및 우선순위 분류 체계를 수립해 취약점 관리 기반을 마련해야 한다고 강조했다.

또한 OT 네트워크의 핵심 구성 요소에 대해 적시에 보안 업데이트 및 패치 적용 또는 보완 대책을 시행해야 하며 EDR 솔루션을 활용해 위협을 탐지하고 사고 조사 및 대응해야 한다. 아울러 사고 예방, 탐지 및 대응 능력 강화를 위한 팀 교육을 실시해야 한다. OT 보안에 특화된 전담 교육 과정은 IT 보안 담당자 및 OT 운영 인력에게 매우 효과적이다.

카스퍼스키 이효은 한국지사장은 “한국은 스마트 제조 및 디지털 전환 분야에서 선도적 국가지만, 이로 인해 OT 기반의 인프라가 점점 더 정교한 위협에 노출되고 있다. 공격자들은 이제 악성코드와 사회공학을 결합해 산업 시스템, 특히 생체인식 및 스마트팩토리를 노리고 있다. 보안 대응은 이제 사후 대응에서 사전 위협 탐지로 전환되어야 하며, 이를 위해서는 OT 지속 모니터링, 특화된 인력 교육, 공급망 보호가 필수적”이라고 말했다.

관련기사

- SSL 암호화·탐지 회피하는 스텔스형 리눅스 기반 백도어 ‘니두픽(BPFDoor)’ 최신 변종 주의!

- 스트리밍 계정 보안 위협 증가, 700만 건 자격 증명 유출 확인

- 카스퍼스키, 노출된 컨테이너로 침투하는 암호화폐 채굴 악성코드 발견

- AI 기반 정밀 공격 확산...다계층 보안 전략으로 랜섬웨어 대응 강화해야

- 금융 사이버 위협, 암호화폐·모바일 중심으로 재편

- 카스퍼스키, ‘사이버 인사이트 2025’ 개최

- AI·위협 인텔리전스 결합 통합 보안 포트폴리오로 전방위 사이버 위협 대응

- 파일리스 악성코드·소셜 엔지니어링 공격 증가...'웹 기반 위협 3백만 건·로컬 감염 180만 건' 이상

- 카스퍼스키, 글로벌 성능 테스트 1000건 이상 참가해 97% 톱3 성과 달성

- KG ICT-카스퍼스키, 차세대 보안 솔루션 국내 공급 본격화 협력

- 카스퍼스키, 보안관제센터 성숙도 측정 지표 'SOC-CMM' 골드 서포트 파트너로 선정

- 카스퍼스키, 크롬 제로데이 취약점 발견...정교한 샌드박스 우회 공격

- 2025년 비즈니스 3대 위협 ‘사이버·AI·지정학적 위험’

- 데이터의 실시간성·보안성·유연성 강화한 에지 게이트웨이 ‘옵틱스엣지’...제조 현장 업무효율↑

- 스마트 제조 시대, 자동차 업계 AI 활용도·기술 수용도 급상승

- 모바일 뱅킹 악성코드 자누비스, APK 위장 통한 자격 증명 탈취

- “OT 기반 의료기기 보안 위협 급증, 실시간 보호 기술 시급”

- "산업용 OT, 해킹 한 번에 500만 달러 증발… 보안 공백이 치명타 된다"

- Z세대 표적 삼은 위장 악성 게임 파일 1900만 건...계정 탈취·다크웹 거래까지

- 랜섬웨어 공격 시즌, 선제 방어 5대 보안 전략

- 산업시설 사이버 위협 대응 역량 강화 시급

- 산업시설 겨냥한 AI 위협 확산, 산업 현장용 실습형 보안 플랫폼 등장

- 챗GPT 사칭한 사이버 위협 115% 폭증

- IT보다 10~15년 뒤처진 산업 보안...임베디드 하드웨어 중심으로 전환 가속

- 이더리움 수수료 환불 사기 확산...지갑 연결 프로토콜 악용한 피싱 주의 필요

- 진화하는 사이버위협, ‘공급 업체 보안 평가 서비스’로 효율적 대응

- 암호화폐 노린 앱스토어 악성코드...iOS·안드로이드 감염, 사진 훔치는 新스파이 등장

- 산업 인프라 보안, 이제 중앙 통제형 액세스가 필수다

- RTU 보안 설계 단계부터 내장...산업 제어 시스템 위협 차단

- 제조업, AI 기반 사이버 보안 도입 가속화...스마트 제조의 핵심 과제로 부상

- 핵심 인프라 보호, 인증 지식 융합한 AI 보안 주목

- 메모리 오류 80% 감소, 안정성 높인 무료 OT 패킷 분석기

- [Success Story]한국수자원공사, OTAC 기반 엔드포인트 인증으로 보안 체계 고도화

- 다크 웹 스캐닝부터 정책 분석까지, 종합 보안 점검으로 데이터 보호 강화

- AI 기반 위험 평가, 중소기업 사이버 생존율 높이고 보험 산업 혁신

- 생체 인식 신원 데이터, 보안 취약점 해소와 규정 준수 강화 전략