러시아 학술·언론·정부·금융 기관 종사자를 겨냥한 표적형 스파이웨어 캠페인이 개인 맞춤형 스피어피싱, 웹GPU 기반 환경 검증, 크롬(Chrome) 샌드박스 제로데이 탈출, COM 하이재킹, 상업용 스파이웨어 체인까지 결합한 복합 공격으로 드러났다.

공격자는 사용자의 ‘단 한 번의 링크 클릭’만으로 감염을 시작해 브라우저와 시스템을 장악했으며, 수년간 활동하면서도 상업용 스파이웨어 생태계의 실체를 감춘 채 운영했다는 점에서 상업용 스파이웨어 시장의 위협 수준과 추적 난이도를 동시에 보여주는 사례다.

글로벌 사이버 보안 기업 카스퍼스키가 2025년 3월 처음 탐지된 크롬 제로데이(CVE-2025-2783)를 악용한 표적형 스파이웨어 캠페인 ‘오퍼레이션 포럼트롤(Operation ForumTroll)’의 전체 공격 흐름과 이를 통해 식별된 이탈리아 상업용 스파이웨어 단테를 분석한 연구 보고서 ‘오퍼레이션 포럼트롤 및 단테 상업용 스파이웨어 분석 보고서(Operation ForumTroll and Dante Commercial Spyware Analysis Report)’를 공개했다고 19일 밝혔다.

이번 공격은 개인화된 스피어피싱 이메일을 통해 피해자가 링크를 클릭하는 단 한 번의 동작만으로 감염이 시작되는 구조로 이루어졌다. 공격자는 ‘프리마코프 리딩스(Primakov Readings)’ 초청장을 사칭한 이메일을 배포했으며, 각 수신자별 단축 링크를 사용해 감염 추적이 가능하도록 설계했다.

초기 침투: 스피어피싱과 웹GPU 기반 검증

피해자가 링크를 클릭하면 악성 웹사이트가 웹GPU(WebGPU) 기반 밸리데이터(Validator) 스크립트를 실행해 실제 사용자인지 자동화된 접근인지 판별했다. 밸리데이터는 웹GPU API를 이용해 서버가 전달한 난수 데이터의 SHA-256 값을 계산하고, 마르코 차라멜라(Marco Ciaramella)의 sha256-gpu 코드를 기반으로 검증을 수행했다.

이후 타원곡선 디피-헬만(ECDH) 방식으로 암호화 키를 교환하고, bootstrap.bundle.min.js와 .woff2 파일 요청에 숨겨진 다음 공격 단계를 복호화하기 위한 AES-GCM 키를 전달받도록 구성돼 있었다.

크롬 샌드박스 탈출: CVE-2025-2783 제로데이

핵심 단계는 크롬 샌드박스 탈출 제로데이 CVE-2025-2783이다. 공격자는 윈도우 운영체제의 슈도 핸들(-2) 처리 오류를 이용해 렌더러 프로세스가 브라우저 스레드의 실제 핸들을 획득하도록 만들었으며, 셋스레드컨텍스트(SetThreadContext) 호출을 통해 브라우저 프로세스 내부에서 셸코드를 실행해 샌드박스를 탈출했다. 동일한 논리적 결함은 파이어폭스(Firefox)에서도 발견돼 CVE-2025-2857로 패치됐다.

샌드박스 탈출 후에는 COM 하이재킹이 수행됐다. 공격자는 twinapi.dll의 CLSID {AA509086-5Ca9-4C25-8F95-589D3C07B48A}를 HKCU 레지스트리에 재정의해 정상 프로세스가 악성 DLL을 로드하도록 구성했다.

악성 DLL은 로더 역할을 수행하며, OLLVM 난독화와 메타스플로잇식 인코딩이 적용돼 분석을 어렵게 만들었다. 주요 페이로드는 수정된 ChaCha20 알고리즘으로 복호화됐으며, BIOS UUID 기반 재암호화 방식으로 감염 장비에 바인딩됐다.

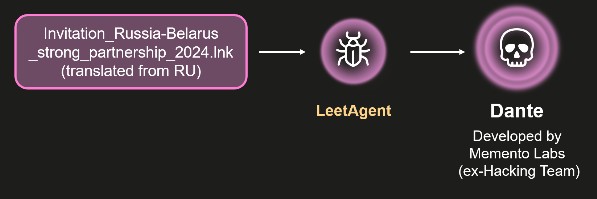

리트에이전트와 단테: 상업용 스파이웨어 연결 고리

샌드박스 탈출 후 시스템에는 리트에이전트(LeetAgent) 스파이웨어가 설치됐다. 리트에이전트는 HTTPS 기반 C2 통신 구조를 사용하며 COMMAND, EXEC, FILE, INJECT 등 다양한 명령을 수행하고, *.doc, *.xls, *.ppt, *.pdf 등 문서 파일을 우선적으로 수집했다.

카스퍼스키는 리트에이전트와 유사한 파일 경로·지속성 메커니즘을 가진 또 다른 공격 클러스터를 조사한 결과, 더 고도화된 스파이웨어가 사용된 정황을 발견했다. VM프로텍트(VMProtect) 제거 후 확인된 문자열, AES-256-CBC 암호화 구조, 경로 도출 방식 등을 분석한 결과, 이 스파이웨어는 이탈리아 기업 메멘토 랩스(Memento Labs, 구 해킹 팀)가 개발한 상업용 스파이웨어 ‘단테(Dante)’로 확인됐다. 단테는 문자열 암호화, 안티 후킹, 디버거 탐지, 이벤트 로그 기반 환경 점검, 샌드박스 회피 등 상업용 스파이웨어 특유의 분석 방해 기능을 갖추고 있다.

카스퍼스키는 오퍼레이션 포럼트롤에서 단테 사용이 직접적으로 확인되지는 않았지만, 익스플로잇·로더·코드 유사성과 파일 시스템 경로 등 다수의 정황을 근거로 동일한 도구 생태계에서 운영된 공격일 가능성이 높다고 분석했다. 보고서는 이번 식별을 통해 메멘토 랩스가 단테 기반 상업용 스파이웨어 활동을 재개하고 있음을 보여주는 첫 실증 사례라고 밝혔다.

관련기사

- 카스퍼스키, 자동차 기능 안전 글로벌 표준 ‘ISO 26262’ 인증 획득

- 산업 제어 보안, XDR로 한층 강화한 카스퍼스키 ‘KICS’

- AI·클라우드 확산에 금융 보안 위협 급증...“혁신 속도만큼 방어도 진화해야”

- “사이버 위협엔 국경 없다”...카스퍼스키, 글로벌 공조 통한 사이버범죄 대응 촉구

- AI 기반 APT 공격, 블록체인 생태계 침투 가속...기업 경계 태세 ‘레드존’

- 정부·금융·기업 서버 직접 겨냥 ‘패시브뉴런’ 스파이 공격 주의보

- DLL 하이재킹 공격, 2년 새 2배 증가...AI 기반 SIEM이 탐지 효율 높인다

- 보안 위협 탐지 솔루션 ‘카스퍼스키 SIEM’, 행동 기반 탐지로 오탐↓

- 카스퍼스키, 사이버 보안 인재 양성 플랫폼 ‘사이버 패스웨이’ 공개