연구에 따르면 범죄자들은 맬웨어, 스팸, 피싱 공격을 위한 인터넷 리소스를 제공하는 쉽게 이용할 수 있고 저렴한 공급망을 통해 이익을 얻는 것으로 나타났다.

사이버 범죄 데이터를 기반으로 한 인사이트를 제공하는 인터아일(Interisle)은 사이버범죄정보센터(Cybercrime Information Center, 이하 CIC)의 데이터를 이용하여 1000만 건 이상의 사이버범죄 기록을 분석한 ‘사이버 범죄 공급망 2023’ 보고서를 발표했다.

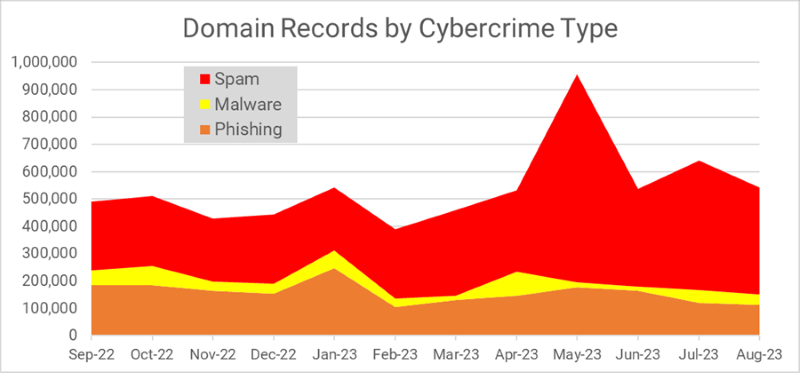

보고서는 맬웨어, 스팸 및 피싱이 조합 또는 순서대로 사용되는 경우가 많아 이들을 함께 조사했다. 보고서에 따르면 2022년 9월부터 2023년 8월까지 365일 동안 지속되는 착취와 학대의 뚜렷하고 지속적인 패턴이 발견됐다.

데이브 피시텔로(Dave Piscitello) CIC 프로젝트의 공동 저자이자 이사는 “공격자는 클라우드 또는 호스팅 계정을 생성하거나 해킹하고 이메일을 보낼 수 있는 악성 코드를 설치한다. 그들은 이 악성 코드를 사용하여 사용자가 자신의 개인 데이터를 공개하는 가짜 사이트로 사용자를 유인하는 피싱 이메일을 보낸다. 이때 공격자는 은행 악성 코드에 대한 링크가 포함된 스팸 문자 메시지를 모바일 장치에 보낼 수 있다.”라며, “이는 맬웨어, 스팸, 피싱 및 기타 맬웨어와 관련된 일련의 공격 유형 중 두 가지 예에 불과하다. 그 과정에서 발생하는 모든 사건은 사이버 범죄이다. 그리고 그들은 모두 범죄자들이 저렴한 공급업체로부터 얻을 수 있는 자원을 활용하고 있다.”고 말했다.

이러한 공급업체는 피싱 키트 및 악성 소프트웨어, 이메일 목록 및 휴대폰 번호, 도메인 이름 및 인터넷 주소, 공격 호스트 위치부터 모든 것을 쉽고 값싸게 사용할 수 있는 온라인 사이버 범죄 공급망을 형성한다. 인터아일 연구에서는 이 공급망의 인터넷 명명 및 주소 지정 요소를 측정한다. 목표와 중단이 의미 있는 영향을 미칠 수 있는 공급망의 연결에 주의를 집중하고 있다.

보고서의 주요 결과를 살펴보면 우선 약 500만 개의 도메인 이름이 사이버 범죄의 자원으로 사용되는 것으로 확인했다. 스팸 활동으로 보고된 1백만 개가 넘는 도메인 이름이 새 gTLD에 등록되었다. 50만개 이상의 하위 도메인 호스트 이름이 229개의 하위 도메인 리셀러에서 사이버 범죄의 자원 역할을 하는 것으로 보고되었다.

범죄자들은 대량으로 도메인 이름을 획득한다. 150만 개가 넘는 도메인이 악의적인 대량 도메인 등록 행위의 특징을 나타냈다. 범죄자가 사이버 범죄를 저지르기 위해 의도적으로 등록한 도메인에서는 브랜드 침해가 흔히 발생한다. 20만 건이 넘는 사이버 범죄 공격에 잘 알려진 브랜드 이름과 정확히 일치하는 내용이 사용되었다.

미국은 사이버 범죄 활동의 리소스로 사용되는 IPv4 주소가 가장 많았다. 중국, 인도, 호주, 홍콩이 상위 5위를 차지했다.

사이버 범죄가 점차 만연해지고 있다. 데이터 프로(Data Prot) 보고서에 따르면 사기가 스팸 이메일의 2.5%를 차지하지만 피싱과 그에 따른 신원 도용이 73%를 차지한다. 많이 발생하는 이모텟(Emotet) 뱅킹 악성코드는 일반적으로 스팸 인프라를 사용하여 배포된다. IBM의 데이터 침해 보고서에 따르면 성공적인 피싱 공격으로 인한 데이터 침해로 인한 복구 비용은 거의 445만 달러에 달했다.

보고서는 도메인 이름과 호스팅 업계, 정부, 민간 부문 조직이 현재 채택하고 있는 대응 노력으로는 사이버 범죄와 인터넷 사용자에게 미치는 피해를 줄일 수 없다는 점을 보여준다. 인터아일은 공급 라인을 방해하는 잘 알려진 전략을 채택하는 것이 사이버 범죄를 완화하는 데 효과적일 수 있다고 생각하고 있다.

인터아일은 정책 체제, 정부, 서비스 제공업체 및 민간 부문이 함께 협력하여 사이버 범죄 공급망을 방해하는 데 사용할 수 있는 다음과 같은 조치를 권장하고 있다.

① 등록 기관 및 등록 기관은 범죄자가 온라인 범죄를 저지르기 위해 고의로 등록한 도메인 이름을 즉시(24시간 이내) 조사하고 정지 또는 취소하도록 요구한다. 특히 이러한 등록자가 대량의 도메인 이름을 축적한 경우에는 더욱 그렇다.

② 대량 등록 관행을 검토하고 남용 방지 정책을 개발한다.

③ 인식된 브랜드와 정확히 일치하는 도메인 등 사기성 도메인 등록으로부터 인터넷 사용자를 보호하는 정책을 채택하고 시행한다.

④ 추가적인 새로운 TLD로 인해 공급망이 더 풍부해지지 않도록 정책을 채택한다.

⑤ ccTLD 및 gTLD에 대한 공통 공급망 중단 전략을 개발한다.

보고서는 공급망 중단에는 업계 간 협력이 필요하다는 점을 강조하고 호스팅 운영자는 도메인 업계에 권장되는 것과 유사한 정책, 운영 관행 및 기술 솔루션을 포함하여 더 광범위한 웹, 클라우드 및 호스팅 업계 모범 사례를 개발하고 공표해야 한다고 조언한다.

관련기사

- 온라인 사용자 80%, "사이버 보안, 두렵지만 대처법도 몰라"

- 사이버 위협의 75%는 ‘사기’

- 높아지는 사이버 보안 우려, "사기탐지 및 예방시장 연평균 24.3% 급성장"

- 주거용 프록시까지 꼼꼼히 탐지 ‘숨을 곳이 없다’

- 온라인 사기 거래 막는 생성AI

- 모든 사이버 공격 중 API 공격 급증

- 아태지역 금융 서비스 연간 37억 건의 공격 받는다

- 소프트웨어 공급망 공격 피해 규모, 2025년 600억 달러 전망

- 2023년 글로벌 사이버 공격 8% 급증…2년 만에 가장 큰 증가세

- 가장 지배적인 인터넷 범죄, “이메일 공격 차단 전략”

- 전체 공격 표면의 80% 이상 차지하는 '클라우드'

- 방어 우회하는 신원 기반 공격, 상호작용형 침입 급증세

- 악성 AI, 해커의 생산성과 공격 성공률 향상시켜

- ‘AI’ 공격은 ‘AI’로 막는다

- 클라우드 운영·효율성 높이는 '생성AI 기반 클라우드 복원 솔루션'

- 보안성·효율성 높인 이메일 테스트·프로세스 개선 솔루션

- “사기 예방 AI 무시하면 수 조 달러 손해 위험”

- 교묘해지는 합성 신원 사기, 빈틈 없이 막는 솔루션

- [기고] CRM이 데이터 침해를 일으킬 수 있는 이유

- PyPI 악용 악성 파이썬 프로젝트 클러스터 극성

- 700% 증가한 딥페이크에 대응하는 실시간 비디오 탐지 솔루션

- 비즈니스 문자 메시지는 이제 ‘업무용 전화번호로’