디지털 산업과 AI, 에지 컴퓨팅의 확산으로 에너지 효율성은 기업과 연구기관의 핵심 과제가 되고 있다. 기존의 범용 프로세서는 전력 소모가 크고 메모리 전송 과정에서 많은 에너지를 소모하여 에너지 제약이 있는 환경에서 대규모 배포를 어렵게 하고 있다. 이러한 한계는 산업 인프라, 국방, 웨어러블, 우주 시스템 등 장시간 작동이 필요한 응용 분야에서 더욱 두드러진다.

전력 제약 환경에서 장기간 동작할 수 있는 차세대 프로세서 수요가 높아지면서, 에너지 효율적이면서도 범용성을 제공할 수 있는 새로운 아키텍처가 필요한 상황이다.

에피션트 컴퓨터(Efficient Computer, CEO 브랜든 루시아)가 개발자들이 직접 코드를 작성하고 기존 도구 체인에서 컴파일하여 하드웨어에 배포할 수 있는 초전력 범용 프로세서 ‘일렉트론 E1(Electron E1)’를 출시했다고 밝혔다.

이 제품은 기존에는 제한된 환경에서만 접근 가능했던 effcc 컴파일러가 처음으로 다운로드 방식으로 제공되면서 하드웨어와 소프트웨어의 통합이 가능해졌다.

초저전력 프로세서와 효율적 아키텍처의 결합

일렉트론 E1 프로세서는 기존 폰 노이만 방식 프로세서와 달리 효율적인 컴퓨터의 패브릭(Fabric) 아키텍처를 적용했다. 이 아키텍처는 공간 데이터 흐름 기반으로 동작해 메모리와 코어 간의 과도한 데이터 이동을 제거하여 불필요한 단계별 연산을 없앤다.

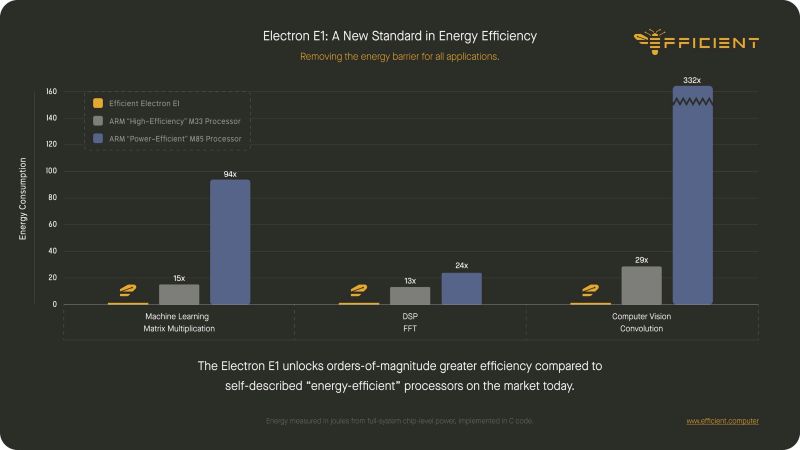

이러한 구조를 통해 기존 저전력 CPU보다 최대 100배 향상된 에너지 효율을 제공하며, 초저전력 동작과 범용 프로그래밍을 동시에 지원한다. 이를 통해 전력과 유지 관리가 제한된 환경에서도 장기간 안정적인 동작이 가능한 지능형 엣지 애플리케이션 구현을 가능하게 한다.

이번 출시와 함께 다운로드 방식으로 제공되는 effcc 컴파일러를 활용해 개발자는 자신의 기존 툴체인에 effcc를 통합해 직접 일렉트론 E1 하드웨어에 코드를 컴파일하고 배포할 수 있다. 이를 통해 개발자들은 기존 환경을 벗어나 하드웨어와 소프트웨어를 통합해 고효율의 애플리케이션을 개발할 수 있다. 이러한 통합은 지능형 애플리케이션과 AI, 지 및 임베디드 시스템 발전에 기여할 수 있다.

에피션트 컴퓨터는 일렉트론 E1과 effcc를 기반으로 한 시스템 개발을 위해 엔지니어링 팀과 협력할 계획이다. 협력 프로그램에는 아키텍처 가이드, 코드 튜닝, 협업 최적화 등의 지원이 포함된다.

일렉트론 E1은 산업 인프라, 국방, 우주 시스템, 웨어러블과 같은 배터리 수명과 지연 시간, 배포 규모가 중요한 분야에서 독보적인 활용성을 제공할 것으로 기대된다. 초저전력 환경에서 AI 기반 애플리케이션과 에지 장치가 장기간 작동할 수 있는 기반이 마련되는 셈이다.

에피션트 컴퓨터의 브랜든 루시아(Brandon Lucia) CEO는 “일렉트론 E1 프로세서와 effcc 컴파일러는 범용 컴퓨팅 애플리케이션에 획기적으로 향상된 에너지 효율성을 제공하기 위해 처음부터 새롭게 개발되었다. 우리의 공간 데이터 흐름 설계를 통해 개발자들은 더 이상 효율성과 범용성 중 하나를 선택할 필요가 없다.”라며 “이번 출시로 차세대 에너지 제약 환경에서도 장기적으로 작동 가능한 지능형 컴퓨팅 애플리케이션과 기기를 지원하게 될 것”이라고 강조했다.

에피션트 컴퓨터는 이번 독립형 하드웨어 제품 출시를 성장의 중요한 이정표로 평가하고, 앞으로도 차세대 에너지 효율 컴퓨팅 솔루션 개발에 박차를 가할 계획이다.

키워드

관련기사

- 성능 2배 향상한 ‘에지용 오픈소스 AI 모델’...비용 절감·보안 강화

- 스마트 시티 인프라 최적화 에지 AI 시스템...실시간 분석·멀티 디스플레이 구현

- 노타, 르네사스 MCU ‘RA8P1’에 AI 최적화 기술 탑재...50FPS 실시간 운전자 모니터링 구현

- 고성능 연산·보안 융합한 ‘양자 AI’, 연평균 36.6% 초고속 성장

- 레노버, AI 소프트웨어·고성능 냉각 기술 탑재한 ‘리전 10세대’ 출시

- IAR 툴체인 9.70/3.40 버전 출시... 클라우드·데브옵스·안전 표준 통합 지원 강화

- 레노버, 온디바이스 AI와 고성능 확장성 강화한 데스크톱·모니터 공개

- 중소기업 AI 인프라로 주목받는 온프레미스...비용·보안·성능에 장점

- ‘레드햇 차량용 OS’ 중심 생태계 확대...LG전자·ARM·인텔·NXP 등과 SDV 혁신

- 온디바이스 실시간 마케팅 AI, 맞춤형 전략과 개인정보 보호 동시에 실현

- AI 고성능·지속가능성 갖춘 ‘통합 냉각 솔루션’…데이터센터 에너지·운영 효율↑

- 인텔, GPU 가속 AI 성능 높인 ‘제온 6 프로세서’ 신제품 3종 출시

- ‘SW 필요없는 AI 하드웨어 컴파일러’...초저전력·초소형 MCU에서도 실시간 AI 추론